–°—В—А–∞—В–µ–≥–Є—З–µ—Б–Ї–Є–є –≤–Ј–≥–ї—П–і –љ–∞ Identity Management

25 –Љ–∞—А—В–∞ 2003 CIO (–Ф–Є—А–µ–Ї—В–Њ—А –Ш–°)#01/2003

–Т–∞—Б–Є–ї–Є–є –®–∞–±–∞—В

–†–µ—И–µ–љ–Є—П –≤ –Њ–±–ї–∞—Б—В–Є Identity Management (—Г–њ—А–∞–≤–ї–µ–љ–Є–µ –ї–Є—З–љ–Њ—Б—В–љ—Л–Љ–Є —Б—Г—Й–љ–Њ—Б—В—П–Љ–Є, –Є–ї–Є —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–µ–є) –Ј–∞ –њ–Њ—Б–ї–µ–і–љ–Є–µ –і–≤–∞-—В—А–Є –≥–Њ–і–∞ –њ—А–Њ–і–µ–ї–∞–ї–Є –њ—Г—В—М –Њ—В –Ј–∞—А–Њ–ґ–і–µ–љ–Є—П –і–Њ –њ—А–Њ—З–љ–Њ–≥–Њ —Б–≤–Њ–µ–≥–Њ —Г—В–≤–µ—А–ґ–і–µ–љ–Є—П –≤ —А—П–і—Г –љ–∞–Є–±–Њ–ї–µ–µ –≤–∞–ґ–љ—Л—Е –љ–∞–њ—А–∞–≤–ї–µ–љ–Є–є, –њ–Њ –Ї—А–∞–є–љ–µ–є –Љ–µ—А–µ –љ–∞ –Ј–∞–њ–∞–і–љ–Њ–Љ –Ш–Ґ-—А—Л–љ–Ї–µ. –Ю—В–µ—З–µ—Б—В–≤–µ–љ–љ—Л–є —А—Л–љ–Њ–Ї, —Б–ї–µ–і—Г—О—Й–Є–є –Ј–∞ –Ј–∞–њ–∞–і–љ—Л–Љ —Б —Е–∞—А–∞–Ї—В–µ—А–љ—Л–Љ –Ј–∞–њ–Њ–Ј–і–∞–љ–Є–µ–Љ, –њ–Њ–Ї–∞ –Њ–Ї–∞–Ј—Л–≤–∞–ї –Є–Љ –і–Њ—Б—В–∞—В–Њ—З–љ–Њ –Њ–≥—А–∞–љ–Є—З–µ–љ–љ–Њ–µ –≤–љ–Є–Љ–∞–љ–Є–µ. –Т —В–Њ –ґ–µ –≤—А–µ–Љ—П –≤–Њ–њ—А–Њ—Б—Л, —А–µ—И–∞–µ–Љ—Л–µ –љ–∞ —Н—В–Њ–Љ –љ–∞–њ—А–∞–≤–ї–µ–љ–Є–Є, –љ–Њ—Б—П—В —Д—Г–љ–і–∞–Љ–µ–љ—В–∞–ї—М–љ—Л–є —Е–∞—А–∞–Ї—В–µ—А, –Є —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—В—М –Є—Е –ї—Г—З—И–µ –≤—Б–µ–≥–Њ –њ—А–Є —Д–Њ—А–Љ–Є—А–Њ–≤–∞–љ–Є–Є —Б—В—А–∞—В–µ–≥–Є–Є —А–∞–Ј–≤–Є—В–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –њ—А–µ–і–њ—А–Є—П—В–Є—П.

–Т –і–∞–љ–љ–Њ–є —Б—В–∞—В—М–µ –њ—А–Є–≤–µ–і–µ–љ–Њ –Њ–њ—А–µ–і–µ–ї–µ–љ–Є–µ Identity Management, —Н–ї–µ–Љ–µ–љ—В—Л —В–µ—Е–љ–Є—З–µ—Б–Ї–Њ–≥–Њ –љ–∞–њ–Њ–ї–љ–µ–љ–Є—П —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є—Е —А–µ—И–µ–љ–Є–є, –Њ–±—Б—Г–ґ–і–∞—О—В—Б—П —Б—В—А–∞—В–µ–≥–Є—З–µ—Б–Ї–Є–µ –≤—Л–Є–≥—А—Л—И–Є, –Ї–Њ—В–Њ—А—Л–µ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є —Б–Љ–Њ–≥—Г—В –њ–Њ–ї—Г—З–Є—В—М –Њ—В –≤–љ–µ–і—А–µ–љ–Є—П —Н—В–Њ–є —Б—В—А–∞—В–µ–≥–Є–Є.

¬Ђ–У—А–∞–љ–Є—Ж—Л¬ї Identity Management

–Ю–±—Й–µ–µ —Б–Њ–і–µ—А–ґ–∞–љ–Є–µ Identity Management –Љ–Њ–ґ–љ–Њ –Њ–њ–Є—Б–∞—В—М –Ї–∞–Ї —Б—В–∞–љ–і–∞—А—В–Є–Ј–∞—Ж–Є—О –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є—П –Љ–µ–ґ–і—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–Љ–Є —Б–Є—Б—В–µ–Љ–∞–Љ–Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –Є –Є–љ–і–Є–≤–Є–і—Г—Г–Љ–∞–Љ–Є, –Є—Е –Є—Б–њ–Њ–ї—М–Ј—Г—О—Й–Є–Љ–Є.

–Т –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М —А–µ—З—М –Ј–і–µ—Б—М –Є–і–µ—В –Њ —Б–Њ—В—А—Г–і–љ–Є–Ї–∞—Е —Б–∞–Љ–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, –љ–Њ –њ—А–Є —Д–Њ—А–Љ–Є—А–Њ–≤–∞–љ–Є–Є —Б—В—А–∞—В–µ–≥–Є–Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ —А–∞—Б—Б–Љ–Њ—В—А–µ—В—М –Є –і—А—Г–≥–Є—Е —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є—Е –Є–ї–Є –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ—Л—Е –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є: –њ–∞—А—В–љ–µ—А–Њ–≤, –Ї–ї–Є–µ–љ—В–Њ–≤, –Ї–Њ–љ—Б—Г–ї—М—В–∞–љ—В–Њ–≤ –Є–ї–Є –∞—Г–і–Є—В–Њ—А–Њ–≤, –≤—А–µ–Љ–µ–љ–љ—Л—Е —А–∞–±–Њ—В–љ–Є–Ї–Њ–≤ –Є —В. –і.

Identity Management –Љ–Њ–ґ–љ–Њ —А–∞–Ј–і–µ–ї–Є—В—М –љ–∞ —И–µ—Б—В—М –њ–Њ–і–љ–∞–њ—А–∞–≤–ї–µ–љ–Є–є:

- —Б–Њ–Ј–і–∞–љ–Є–µ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є;

- —Б–Њ–Ј–і–∞–љ–Є–µ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є;

- —Б–Њ–Ј–і–∞–љ–Є–µ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–∞—Ж–Є–Є;

- —Б–Њ–Ј–і–∞–љ–Є–µ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞—Г–і–Є—В–∞ –і–Њ—Б—В—Г–њ–∞;

- —Б–Њ–Ј–і–∞–љ–Є–µ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–∞–љ–љ—Л–Љ–Є –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е;

- —Г–љ–Є—Д–Є–Ї–∞—Ж–Є—П –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е.

–°–ї–µ–і—Г–µ—В –Ј–∞–Љ–µ—В–Є—В—М, —З—В–Њ –≥—А–∞–љ–Є—Ж—Л Identity Management –Њ—Б—В–∞—О—В—Б—П –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ —А–∞–Ј–Љ—Л—В—Л–Љ–Є. –Э–µ —Б—Г—Й–µ—Б—В–≤—Г–µ—В –µ–і–Є–љ–Њ–≥–Њ –Љ–љ–µ–љ–Є—П –Њ —В–Њ–Љ, –Ї–∞–Ї–Є–µ –њ–Њ–і–љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П –≤—Е–Њ–і—П—В –Є–ї–Є –љ–µ –≤—Е–Њ–і—П—В –≤ –µ–≥–Њ —А–∞–Љ–Ї–Є. –Т —З–∞—Б—В–љ–Њ—Б—В–Є, –Љ–љ–Њ–≥–Є–µ –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї–Є, –њ—А–µ–і–ї–∞–≥–∞—О—Й–Є–µ —Б–≤–Њ–Є –њ—А–Њ–≥—А–∞–Љ–Љ–љ—Л–µ —А–µ—И–µ–љ–Є—П –≤ —Н—В–Њ–є –Њ–±–ї–∞—Б—В–Є, –љ–∞ –і–µ–ї–µ —А–µ—И–∞—О—В –ї–Є—И—М —З–∞—Б—В—М —Г–Ї–∞–Ј–∞–љ–љ—Л—Е –≤–Њ–њ—А–Њ—Б–Њ–≤. (–Я—А–Є–≤–µ–і–µ–љ–љ—Л–є –≤—Л—И–µ —Б–њ–Є—Б–Њ–Ї –Њ—Б–љ–Њ–≤–∞–љ –љ–∞ –љ–∞—А–∞–±–Њ—В–Ї–∞—Е –Ї–Њ–љ—Б–∞–ї—В–Є–љ–≥–Њ–≤–Њ–є –≥—А—Г–њ–њ—Л Net2S.)

–°–ї–µ–і—Г–µ—В –Њ—В–Љ–µ—В–Є—В—М, —З—В–Њ —Г–Ї–∞–Ј–∞–љ–љ—Л–µ –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П –≤ –±–Њ–ї—М—И–Є–љ—Б—В–≤–µ —Б–≤–Њ–µ–Љ —А–µ—И–∞—О—В ¬Ђ–Ј–∞–і–∞—З–Є –≤—В–Њ—А–Њ–≥–Њ –њ–Њ—А—П–і–Ї–∞¬ї, —В–Њ –µ—Б—В—М –љ–µ –Ј–∞–і–∞—З–Є –∞–≤—В–Њ–Љ–∞—В–Є–Ј–∞—Ж–Є–Є –њ—А–µ–і–њ—А–Є—П—В–Є–є, –∞ –Ј–∞–і–∞—З–Є –Є–љ—В–µ–≥—А–∞—Ж–Є–Є —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є—Е (–Є–ї–Є –±—Г–і—Г—Й–Є—Е) —Б–Є—Б—В–µ–Љ –∞–≤—В–Њ–Љ–∞—В–Є–Ј–∞—Ж–Є–Є. –Я–Њ—Н—В–Њ–Љ—Г —Б–∞–Љ–∞ –њ–Њ—В—А–µ–±–љ–Њ—Б—В—М –≤ —А–µ—И–µ–љ–Є—П—Е —Н—В–Њ–≥–Њ –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П —Б–≤–Є–і–µ—В–µ–ї—М—Б—В–≤—Г–µ—В –Њ –≤—Л—Б–Њ–Ї–Њ–є —Б—В–µ–њ–µ–љ–Є –∞–≤—В–Њ–Љ–∞—В–Є–Ј–∞—Ж–Є–Є —В–Њ–є –Є–ї–Є –Є–љ–Њ–є –Њ–±–ї–∞—Б—В–Є.

–Ю–і–љ–Њ–Ї—А–∞—В–љ–∞—П —А–µ–≥–Є—Б—В—А–∞—Ж–Є—П

–Я–Њ —Б–≤–Њ–µ–є —Б—Г—В–Є, –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л —А–∞–±–Њ—В–∞—О—В —Б –±–Њ–ї—М—И–Є–Љ –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ–Љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є, –њ—А–Є—З–µ–Љ –Ї–∞–ґ–і—Л–є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤—Г–µ—В —Б —Б–Є—Б—В–µ–Љ–Њ–є –њ–Њ-—Б–≤–Њ–µ–Љ—Г. –Р—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –ї–Њ–≥–Є—З–µ—Б–Ї–Є —Б—В–∞–љ–Њ–≤–Є—В—Б—П –њ–µ—А–≤—Л–Љ —И–∞–≥–Њ–Љ –њ—А–Є –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є–Є —З–µ–ї–Њ–≤–µ–Ї–∞ —Б —Б–Є—Б—В–µ–Љ–Њ–є.

–І–∞—Й–µ –≤—Б–µ–≥–Њ –њ–Њ–і –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –њ–Њ–љ–Є–Љ–∞—О—В —Б–Є—Б—В–µ–Љ—Г ¬Ђ–Њ–і–љ–Њ–Ї—А–∞—В–љ–Њ–є —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є¬ї (Single Sign-On, SSO). –Я—А–µ–і–љ–∞–Ј–љ–∞—З–µ–љ–Є–µ —В–∞–Ї–Њ–є —Б–Є—Б—В–µ–Љ—Л вАФ —Б–љ—П—В–Є–µ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –Љ–љ–Њ–≥–Њ–Ї—А–∞—В–љ–Њ –≤–≤–Њ–і–Є—В—М –њ–∞—А–Њ–ї–Є (–Є–ї–Є –∞—Г—В–µ–љ—В–Є—Д–Є—Ж–Є—А–Њ–≤–∞—В—М—Б—П –Ї–∞–Ї–Є–Љ-–ї–Є–±–Њ –Є–љ—Л–Љ —Б–њ–Њ—Б–Њ–±–Њ–Љ) –њ—А–Є —А–∞–±–Њ—В–µ —Б —А–∞–Ј–ї–Є—З–љ—Л–Љ–Є –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ–Є. –Т–Љ–µ—Б—В–Њ –≤–≤–Њ–і–∞ –љ–µ—Б–Ї–Њ–ї—М–Ї–Є—Е –њ–∞—А–Њ–ї–µ–є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –≤–≤–Њ–і–Є—В –Њ–і–Є–љ –њ–∞—А–Њ–ї—М –Є–ї–Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В –Ї–∞–Ї–Њ–є-–ї–Є–±–Њ —Б–њ–Њ—Б–Њ–± —Д–Є–Ј–Є—З–µ—Б–Ї–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є (—Б–Љ–∞—А—В-–Ї–∞—А—В—Л, –Њ—В–њ–µ—З–∞—В–Ї–Є –њ–∞–ї—М—Ж–µ–≤, –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Є–µ –Ї–∞–ї—М–Ї—Г–ї—П—В–Њ—А—Л –Є —В. –і.).

–Т—Л–≥–Њ–і–∞ –Њ—В –≤–љ–µ–і—А–µ–љ–Є—П SSO –≤–Є–і–љ–∞ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ —Б –њ–µ—А–≤–Њ–≥–Њ –≤–Ј–≥–ї—П–і–∞: –Њ—В–њ–∞–і–∞–µ—В –љ—Г–ґ–і–∞ –≤ –Ј–∞–њ–Њ–Љ–Є–љ–∞–љ–Є–Є –Љ–љ–Њ–ґ–µ—Б—В–≤–∞ –њ–∞—А–Њ–ї–µ–є –Є –≤ —В—А–∞—В–µ –≤—А–µ–Љ–µ–љ–Є –љ–∞ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—О –њ—А–Є –≤—Е–Њ–і–µ –≤ –Ї–∞–ґ–і—Г—О –Ї–Њ–љ–Ї—А–µ—В–љ—Г—О —Б–Є—Б—В–µ–Љ—Г. –≠—В–Є–Љ, –Њ–і–љ–∞–Ї–Њ, –њ–Њ–ї—М–Ј–∞ –Њ—В SSO –љ–µ –Њ–≥—А–∞–љ–Є—З–Є–≤–∞–µ—В—Б—П.

–Т–Њ-–њ–µ—А–≤—Л—Е, –њ—А–∞–≤–Є–ї—М–љ–Њ –≤–љ–µ–і—А–µ–љ–љ–∞—П —Б–Є—Б—В–µ–Љ–∞ SSO –Њ–Ї–∞–Ј—Л–≤–∞–µ—В –њ–Њ–ї–Њ–ґ–Є—В–µ–ї—М–љ–Њ–µ –≤–ї–Є—П–љ–Є–µ –љ–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М. –Э–∞ –њ—А–∞–Ї—В–Є–Ї–µ, –µ—Б–ї–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –љ—Г–ґ–љ–Њ –±–Њ–ї–µ–µ –Њ–і–љ–Њ–≥–Њ –њ–∞—А–Њ–ї—П, –Њ–љ –њ—А–Њ—Б—В–Њ –њ—А–Є–Љ–µ—В —А–µ—И–µ–љ–Є–µ —Б–і–µ–ї–∞—В—М –≤—Б–µ —Б–≤–Њ–Є –њ–∞—А–Њ–ї–Є –Є–і–µ–љ—В–Є—З–љ—Л–Љ–Є. –≠—В–Њ –≤–µ–і–µ—В –Ї —Н—Д—Д–µ–Ї—В—Г ¬Ђ—Б–ї–∞–±–µ–є—И–µ–≥–Њ –Ј–≤–µ–љ–∞¬ї: –њ—А–Є –≤–Ј–ї–Њ–Љ–µ —Б–ї–∞–±–µ–є—И–µ–є –Є–Ј —Б–Є—Б—В–µ–Љ (–љ–∞–њ—А–Є–Љ–µ—А, –њ—А–Є –њ–Њ–Љ–Њ—Й–Є –њ—А–Њ–≥—А–∞–Љ–Љ—Л-—Б–љ–Є—Д—Д–µ—А–∞) –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї –њ–Њ–ї—Г—З–∞–µ—В –і–Њ—Б—В—Г–њ –Ї–Њ –≤—Б–µ–Љ —Б–Є—Б—В–µ–Љ–∞–Љ –Њ–і–љ–Њ–≤—А–µ–Љ–µ–љ–љ–Њ. –Х—Б—В–µ—Б—В–≤–µ–љ–љ–Њ, –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–∞—П –і–Њ–ї—П —А–Є—Б–Ї–∞ –Є–Љ–µ–µ—В—Б—П –Є –њ—А–Є –≤–љ–µ–і—А–µ–љ–Є–Є SSO (–Њ–і–љ–Њ –і–µ–є—Б—В–≤–Є–µ –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В –і–Њ—Б—В—Г–њ –Ї–Њ –≤—Б–µ–Љ —Б–Є—Б—В–µ–Љ–∞–Љ). –Ю–і–љ–∞–Ї–Њ —Б–Є—Б—В–µ–Љ—Л SSO, –Ї–∞–Ї –њ—А–∞–≤–Є–ї–Њ, —Е–Њ—А–Њ—И–Њ –Ј–∞—Й–Є—Й–µ–љ—Л –Њ—В –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞; –Ї —В–Њ–Љ—Г –ґ–µ —Б—А–µ–і—Б—В–≤–∞ —Д–Є–Ј–Є—З–µ—Б–Ї–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є —Б–Њ–Ј–і–∞—О—В –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л–є ¬Ђ–Ј–∞—Й–Є—В–љ—Л–є —Б–ї–Њ–є¬ї.

–Т–Њ-–≤—В–Њ—А—Л—Е, –љ–µ —Б–ї–µ–і—Г–µ—В –Ј–∞–±—Л–≤–∞—В—М –Є –Њ —В–Њ–Љ, —З—В–Њ –Њ–і–љ–Њ–Ї—А–∞—В–љ–∞—П —А–µ–≥–Є—Б—В—А–∞—Ж–Є—П –љ–µ –њ—А–Њ—Б—В–Њ —Г–і–Њ–±–љ–∞ –і–ї—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є, –љ–Њ —В–∞–Ї–ґ–µ —Б–љ–Є–ґ–∞–µ—В –љ–∞–≥—А—Г–Ј–Ї—Г –љ–∞ —Б–ї—Г–ґ–±—Г –њ–Њ–і–і–µ—А–ґ–Ї–Є –њ–Њ –Њ–±—Б–ї—Г–ґ–Є–≤–∞–љ–Є—О –њ–∞—А–Њ–ї–µ–є (–њ–ї–∞–љ–Њ–≤–∞—П –Є–ї–Є –≤–љ–µ–њ–ї–∞–љ–Њ–≤–∞—П —Б–Љ–µ–љ–∞ –њ–∞—А–Њ–ї–µ–є, —А–∞–±–Њ—В–∞ —Б –Ј–∞–±—Л—В—Л–Љ–Є –њ–∞—А–Њ–ї—П–Љ–Є –Є –њ—А.).

–°—Г—Й–µ—Б—В–≤—Г–µ—В –і–≤–∞ –Њ—Б–љ–Њ–≤–љ—Л—Е –њ–Њ–і—Е–Њ–і–∞ –Ї SSO. –Я–µ—А–≤—Л–є –њ–Њ–і—Е–Њ–і –Ј–∞–Ї–ї—О—З–∞–µ—В—Б—П –≤ —Б–Њ–Ј–і–∞–љ–Є–Є –Љ–µ—Е–∞–љ–Є–Ј–Љ–∞, —Б–њ–Њ—Б–Њ–±–љ–Њ–≥–Њ –Ј–∞–њ–Њ–ї–љ–Є—В—М –≤–Њ–Ј–љ–Є–Ї–∞—О—Й–Є–є –љ–∞ —Н–Ї—А–∞–љ–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –Ј–∞–њ—А–Њ—Б –љ–∞ –≤–≤–Њ–і –њ–∞—А–Њ–ї—П. –Я—А–Є —Н—В–Њ–Љ —Б–∞–Љ –њ–∞—А–Њ–ї—М —А–∞—Б–њ–Њ–ї–∞–≥–∞–µ—В—Б—П –≤ –Ј–∞—И–Є—Д—А–Њ–≤–∞–љ–љ–Њ–Љ –≤–Є–і–µ –ї–Є–±–Њ –ї–Њ–Ї–∞–ї—М–љ–Њ, –љ–∞ —А–∞–±–Њ—З–µ–є —Б—В–∞–љ—Ж–Є–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П, –ї–Є–±–Њ –≤ –љ–∞–і–µ–ґ–љ–Њ–Љ —Ж–µ–љ—В—А–∞–ї—М–љ–Њ–Љ —Е—А–∞–љ–Є–ї–Є—Й–µ. –≠—В–Њ—В –њ–Њ–і—Е–Њ–і –љ–∞–Є–±–Њ–ї–µ–µ –∞–Ї—В—Г–∞–ї–µ–љ –і–ї—П —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є SSO –≤ —Б—А–µ–і–µ —Г–ґ–µ —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є—Е (–Ї–∞–Ї –њ—А–∞–≤–Є–ї–Њ, –Ї–ї–Є–µ–љ—В-—Б–µ—А–≤–µ—А–љ—Л—Е) –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є, –Є–±–Њ –љ–µ —В—А–µ–±—Г–µ—В –љ–Є–Ї–∞–Ї–Њ–є –і–Њ—А–∞–±–Њ—В–Ї–Є –Ї–ї–Є–µ–љ—В—Б–Ї–Њ–≥–Њ –Є–ї–Є —Б–µ—А–≤–µ—А–љ–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П.

–Т—В–Њ—А–Њ–є –њ–Њ–і—Е–Њ–і –Ј–∞–Ї–ї—О—З–∞–µ—В—Б—П –≤–Њ –≤–љ–µ–і—А–µ–љ–Є–Є —Б–Є—Б—В–µ–Љ—Л ¬Ђ–±–Є–ї–µ—В–Њ–≤¬ї. –Т –Њ–±—Й–Є—Е —З–µ—А—В–∞—Е —В–∞–Ї–∞—П —Б–Є—Б—В–µ–Љ–∞ —А–∞–±–Њ—В–∞–µ—В —Б–ї–µ–і—Г—О—Й–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ: –њ—А–Є –њ–µ—А–≤–Њ–є —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –њ–Њ–ї—Г—З–∞–µ—В —Н–ї–µ–Ї—В—А–Њ–љ–љ—Л–є –±–Є–ї–µ—В, –њ–Њ–і—В–≤–µ—А–ґ–і–∞—О—Й–Є–є –µ–≥–Њ –њ—А–∞–≤–Њ –љ–∞ –≤—Е–Њ–і –≤ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л. –Т–њ–Њ—Б–ї–µ–і—Б—В–≤–Є–Є —Б–∞–Љ–Є —Б–Є—Б—В–µ–Љ—Л –Љ–Њ–≥—Г—В –љ–∞ –Њ—Б–љ–Њ–≤–∞–љ–Є–Є —Н—В–Њ–≥–Њ –±–Є–ї–µ—В–∞ ¬Ђ–≤–њ—Г—Б—В–Є—В—М¬ї –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –±–µ–Ј –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є. –Ґ–∞–Ї–Є–µ —Б–Є—Б—В–µ–Љ—Л –њ—А–Є–Љ–µ–љ—П—О—В—Б—П –≤ –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М –і–ї—П Web-–њ—А–Є–ї–Њ–ґ–µ–љ–Є–є, –≥–і–µ –≤ –Ї–∞—З–µ—Б—В–≤–µ –±–Є–ї–µ—В–∞ –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –∞–њ–њ–∞—А–∞—В cookie, —Е—А–∞–љ–Є–Љ—Л–є –≤ –±—А–∞—Г–Ј–µ—А–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П. –Ф—А—Г–≥–∞—П —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ–∞—П —А–µ–∞–ї–Є–Ј–∞—Ж–Є—П —Н—В–Њ–≥–Њ –њ–Њ–і—Е–Њ–і–∞ вАФ –Љ–µ—Е–∞–љ–Є–Ј–Љ Kerberos, —А–µ–∞–ї–Є–Ј–Њ–≤–∞–љ–љ—Л–є, –≤ —З–∞—Б—В–љ–Њ—Б—В–Є, –≤ Windows 2000. –Ґ–∞–Ї–Њ–є —Б–њ–Њ—Б–Њ–± —В—А–µ–±—Г–µ—В –љ–∞—Б—В—А–Њ–є–Ї–Є —Б–µ—А–≤–µ—А–∞ (–∞ –≤ —Б–ї—Г—З–∞–µ —Б Kerberos –Є –Ї–ї–Є–µ–љ—В–∞) –і–ї—П —А–∞–±–Њ—В—Л —Б –±–Є–ї–µ—В–∞–Љ–Є.

–°—В—А–Њ–≥–Њ –≥–Њ–≤–Њ—А—П, –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –њ–Њ—Б–ї–µ –≤–љ–µ–і—А–µ–љ–Є—П —Б–Є—Б—В–µ–Љ –Њ–і–љ–Њ–Ї—А–∞—В–љ–Њ–є —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є –≤–Њ–≤—Б–µ –љ–µ –Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ –і–Њ–ї–ґ–љ–∞ —Б—В–∞—В—М –і–µ–є—Б—В–≤–Є—В–µ–ї—М–љ–Њ ¬Ђ–Њ–і–љ–Њ–Ї—А–∞—В–љ–Њ–є¬ї –≤ —Б–Љ—Л—Б–ї–µ ¬Ђ–Њ–і–љ–∞ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –њ—А–Є –≤—Е–Њ–і–µ –≤ –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Г—О —Б–Є—Б—В–µ–Љ—Г¬ї. –°–Ї–Њ—А–µ–µ, –њ—А–Њ—Ж–µ—Б—Б –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –і–Њ–ї–ґ–µ–љ —Б—В–∞—В—М –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г–µ–Љ—Л–Љ. –Э–∞–њ—А–Є–Љ–µ—А, –Є–Љ–µ–µ—В —Б–Љ—Л—Б–ї —В—А–µ–±–Њ–≤–∞—В—М –Њ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В—М –њ–Њ–≤—В–Њ—А–љ—Г—О –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—О –≤ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–µ –≤—А–µ–Љ—П –Є–ї–Є –Ј–∞–њ—А–∞—И–Є–≤–∞—В—М –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –њ—А–Є –њ—А–Њ–≤–µ–і–µ–љ–Є–Є –Њ—Б–Њ–±–µ–љ–љ–Њ –≤–∞–ґ–љ—Л—Е (–љ–∞–њ—А–Є–Љ–µ—А, —Д–Є–љ–∞–љ—Б–Њ–≤—Л—Е) –Њ–њ–µ—А–∞—Ж–Є–є.

–Э–∞ —Б–µ–≥–Њ–і–љ—П—И–љ–Є–є –і–µ–љ—М –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –њ–Њ —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є SSO –њ—А–Є—Б—Г—В—Б—В–≤—Г—О—В –≤ —В–Њ–Љ –Є–ї–Є –Є–љ–Њ–Љ –≤–Є–і–µ –≤ –±–Њ–ї—М—И–Є–љ—Б—В–≤–µ –њ–Њ—А—В–∞–ї—М–љ—Л—Е —А–µ—И–µ–љ–Є–є (–Є–±–Њ –Є–Љ —З–∞—Й–µ –≤—Б–µ–≥–Њ —В—А–µ–±—Г–µ—В—Б—П –Њ–±–µ—Б–њ–µ—З–Є—В—М –і–Њ—Б—В—Г–њ –Њ–і–љ–Њ–≤—А–µ–Љ–µ–љ–љ–Њ –Ї –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ –Ј–∞–і–љ–µ–≥–Њ –њ–ї–∞–љ–∞). –Ы–Є–і–µ—А–∞–Љ–Є —А—Л–љ–Ї–∞ Web-—Б—А–µ–і—Б—В–≤ SSO —П–≤–ї—П—О—В—Б—П Netegrity SiteMinder –Є Oblix NetPoint, –∞ –Є–Ј —Б—А–µ–і—Б—В–≤ –∞–≤—В–Њ–Љ–∞—В–Є—З–µ—Б–Ї–Њ–≥–Њ –Ј–∞–њ–Њ–ї–љ–µ–љ–Є—П –њ–∞—А–Њ–ї–µ–є —Б—В–Њ–Є—В –Њ—В–Љ–µ—В–Є—В—М Novell Secure Login –Є Evidian AccessMaster SSO.

–°–Є—Б—В–µ–Љ–∞ –Ї–∞—В–∞–ї–Њ–≥–Њ–≤ –њ—А–µ–і–њ—А–Є—П—В–Є—П

–Ю–і–љ–Њ–Ї—А–∞—В–љ–∞—П —А–µ–≥–Є—Б—В—А–∞—Ж–Є—П —А–µ—И–∞–µ—В –≤ –Њ—Б–љ–Њ–≤–љ–Њ–Љ –њ—А–Њ–±–ї–µ–Љ—Л ¬Ђ—Б –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї–Њ–є —Б—В–Њ—А–Њ–љ—Л¬ї; –њ—А–Є —Н—В–Њ–Љ, –≤–Њ–Њ–±—Й–µ –≥–Њ–≤–Њ—А—П, —Б–Њ —Б—В–Њ—А–Њ–љ—Л –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–∞ —Б–Њ—Е—А–∞–љ—П–µ—В—Б—П –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Љ–љ–Њ–ґ–µ—Б—В–≤–µ–љ–љ—Л–Љ–Є —Г—З–µ—В–љ—Л–Љ–Є –Ј–∞–њ–Є—Б—П–Љ–Є –Є —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–Љ–Є –њ–∞—А–Њ–ї—П–Љ–Є. –Ф–ї—П —Н—В–Њ–≥–Њ —Б–Њ–Ј–і–∞–µ—В—Б—П –µ–і–Є–љ—Л–є –Ї–∞—В–∞–ї–Њ–≥ –њ—А–µ–і–њ—А–Є—П—В–Є—П.

–Ъ–∞—В–∞–ї–Њ–≥ –њ—А–µ–і–њ—А–Є—П—В–Є—П вАФ —Е—А–∞–љ–Є–ї–Є—Й–µ –і–∞–љ–љ—Л—Е –Њ–±–Њ –≤—Б–µ—Е –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –њ—А–µ–і–њ—А–Є—П—В–Є—П (–≤ —З–∞—Б—В–љ–Њ—Б—В–Є, –і–∞–љ–љ—Л—Е, –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л—Е –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є). –Ъ–∞–Ї –њ—А–∞–≤–Є–ї–Њ, —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л–µ –Ї–∞—В–∞–ї–Њ–≥–Є –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—О—В –њ—А–Њ—В–Њ–Ї–Њ–ї LDAP. –° –Ї–Њ–љ—Б—В—А—Г–Ї—В–Є–≤–љ–Њ–є —В–Њ—З–Ї–Є –Ј—А–µ–љ–Є—П –Ї–∞—В–∞–ї–Њ–≥–Є LDAP —А–∞—Б—Б—З–Є—В–∞–љ—Л –љ–∞ –∞—Б–Є–Љ–Љ–µ—В—А–Є—З–љ–Њ–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ: –і–∞–љ–љ—Л–µ –Ї–∞—В–∞–ї–Њ–≥–∞ –Њ–±—Л—З–љ–Њ —Б—З–Є—В—Л–≤–∞—О—В—Б—П –≤–Њ –Љ–љ–Њ–≥–Њ —А–∞–Ј —З–∞—Й–µ, –љ–µ–ґ–µ–ї–Є –Є–Ј–Љ–µ–љ—П—О—В—Б—П.

–Я—А–Њ—В–Њ–Ї–Њ–ї LDAP –Ј–∞ –њ–Њ—Б–ї–µ–і–љ–µ–µ –≤—А–µ–Љ—П —Б—В–∞–ї —Б—В–∞–љ–і–∞—А—В–Њ–Љ –і–ї—П —Е—А–∞–љ–µ–љ–Є—П –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е. –Т—Б–µ –±–Њ–ї—М—И–µ–µ —З–Є—Б–ї–Њ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –њ–Њ–і–і–µ—А–ґ–Є–≤–∞–µ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –≤–љ–µ—И–љ–µ–≥–Њ –Ї–∞—В–∞–ї–Њ–≥–∞ LDAP –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є. –≠—В–Њ–Љ—Г —Б–њ–Њ—Б–Њ–±—Б—В–≤–Њ–≤–∞–ї–Њ, –≤ —З–∞—Б—В–љ–Њ—Б—В–Є, –њ—А–Є–љ—П—В–Є–µ LDAP –Ї–∞–Ї —Б—В–∞–љ–і–∞—А—В–∞ –і–ї—П –Ї–∞—В–∞–ї–Њ–≥–Њ–≤ —Б–µ—В–µ–≤—Л—Е –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ Windows –Є Netware. –°–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–µ –Ї–∞—В–∞–ї–Њ–≥–Є (Microsoft Active Directory –Є Novell eDirectory) –њ—А–Є–Љ–µ–љ—П—О—В—Б—П –Ї–∞–Ї –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –њ—А–Є –≤—Е–Њ–і–µ –≤ —Б–Є—Б—В–µ–Љ—Г, —В–∞–Ї –Є –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –±–Њ–ї—М—И–Є–љ—Б—В–≤–∞ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є, –њ—А–µ–і–ї–∞–≥–∞–µ–Љ—Л—Е —Б–Њ–Њ—В–≤–µ—В—Б—В–≤–µ–љ–љ–Њ Microsoft –Є Novell. –¶–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ—Л–є –Ї–∞—В–∞–ї–Њ–≥ –њ–Њ–Љ–Є–Љ–Њ –њ—А–Њ—З–µ–≥–Њ –і–∞–µ—В –≤ —А–∞—Б–њ–Њ—А—П–ґ–µ–љ–Є–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –≤—Б–µ —А–∞–±–Њ—З–Є–µ —Б—В–∞–љ—Ж–Є–Є –≤ —Б–µ—В–Є, –љ–∞ –Ї–Њ—В–Њ—А—Л–µ —Г –љ–Є—Е –µ—Б—В—М –њ—А–∞–≤–∞, –±–µ–Ј –Њ—В–і–µ–ї—М–љ—Л—Е –Ј–∞—В—А–∞—В –љ–∞ –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є–µ –Ї–∞–ґ–і–Њ–є –Є–Ј –љ–Є—Е.

–Ъ–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П –і—А—Г–≥–Є—Е –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї–µ–є —В–∞–Ї–ґ–µ –≤—Б–µ –≤ –±–Њ–ї—М—И–µ–Љ –Ї–Њ–ї–Є—З–µ—Б—В–≤–µ –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—О—В LDAP. –≠—В–Њ –Њ—В–љ–Њ—Б–Є—В—Б—П –≤ –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є –Ї Internet-—А–µ—И–µ–љ–Є—П–Љ: –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –≤—Б–µ Web-—Б–µ—А–≤–µ—А—Л, —Б–µ—А–≤–µ—А—Л –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –Є —Б–µ—А–≤–µ—А—Л –њ–Њ—А—В–∞–ї–Њ–≤ –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—О—В –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—О —З–µ—А–µ–Ј LDAP.

–° –њ–Њ–Љ–Њ—Й—М—О –µ–і–Є–љ–Њ–≥–Њ –Ї–∞—В–∞–ї–Њ–≥–∞ –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є (–∞ –≤ –Є–і–µ–∞–ї–µ –≤—Б–µ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П) –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Њ–і–љ—Г –Є —В—Г –ґ–µ —Г—З–µ—В–љ—Г—О –Ј–∞–њ–Є—Б—М –≤ –Ї–∞—В–∞–ї–Њ–≥–µ –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є; –±–ї–∞–≥–Њ–і–∞—А—П —Н—В–Њ–Љ—Г –Њ—В–њ–∞–і–∞–µ—В –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –Њ—В–і–µ–ї—М–љ–Њ –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞—В—М –і–∞–љ–љ—Л–µ –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –≤ —А–∞–Ј–ї–Є—З–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е. –Ъ —Б–Њ–ґ–∞–ї–µ–љ–Є—О, –і–∞–ї–µ–Ї–Њ –љ–µ –≤—Б–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—О—В –≤–љ–µ—И–љ–Є–µ –Ї–∞—В–∞–ї–Њ–≥–Є LDAP. –С–Њ–ї–µ–µ —В–Њ–≥–Њ, –Є–љ–Њ–≥–і–∞ (—Б–Ї–∞–ґ–µ–Љ, –њ–Њ —Б–Њ–Њ–±—А–∞–ґ–µ–љ–Є—П–Љ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є–ї–Є –њ–Њ –Є—Б—В–Њ—А–Є—З–µ—Б–Ї–Є–Љ –њ—А–Є—З–Є–љ–∞–Љ) –≤ –Њ–і–љ–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –њ—А–Њ–і–Њ–ї–ґ–∞—О—В —Г–њ–Њ—В—А–µ–±–ї—П—В—М —Б—А–∞–Ј—Г –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –Ї–∞—В–∞–ї–Њ–≥–Њ–≤ LDAP. –Т —В–∞–Ї–Є—Е —Б–ї—Г—З–∞—П—Е –љ–∞ –њ–Њ–Љ–Њ—Й—М –њ—А–Є—Е–Њ–і—П—В –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥–Є вАФ —Б—А–µ–і—Б—В–≤–∞, –њ–Њ–Ј–≤–Њ–ї—П—О—Й–Є–µ –Њ—Б—Г—Й–µ—Б—В–≤–ї—П—В—М –Є–љ—В–µ–ї–ї–µ–Ї—В—Г–∞–ї—М–љ—Г—О —Б–Є–љ—Е—А–Њ–љ–Є–Ј–∞—Ж–Є—О –Љ–µ–ґ–і—Г —А–∞–Ј–љ–Њ—А–Њ–і–љ—Л–Љ–Є —Е—А–∞–љ–Є–ї–Є—Й–∞–Љ–Є –і–∞–љ–љ—Л—Е. –Я—А–Є –њ–Њ–Љ–Њ—Й–Є –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥–∞ —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є–µ —Е—А–∞–љ–Є–ї–Є—Й–∞ –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –Љ–Њ–≥—Г—В –±—Л—В—М –Њ–±—К–µ–і–Є–љ–µ–љ—Л –≤ –µ–і–Є–љ—Г—О —Б–Є—Б—В–µ–Љ—Г –Ї–∞—В–∞–ї–Њ–≥–Њ–≤, –≤ –Ї–Њ—В–Њ—А–Њ–є –Ј–∞–≤–µ–і–µ–љ–Є–µ, —А–µ–і–∞–Ї—В–Є—А–Њ–≤–∞–љ–Є–µ –Є —Г–і–∞–ї–µ–љ–Є–µ —Г—З–µ—В–љ–Њ–є –Ј–∞–њ–Є—Б–Є –њ—А–Њ–Є–Ј–≤–Њ–і—П—В—Б—П –Њ–і–љ–Є–Љ –і–µ–є—Б—В–≤–Є–µ–Љ (—В–Њ—З–љ–µ–µ, —Н—В–Є –Є–Ј–Љ–µ–љ–µ–љ–Є—П –њ—А–Њ–≤–Њ–і—П—В—Б—П –≤ –Њ–і–љ–Њ–є –Є–Ј —Б–Њ–µ–і–Є–љ–µ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ, –∞ –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ—П–µ—В –Є—Е –љ–∞ –Њ—Б—В–∞–ї—М–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л). –Х–і–Є–љ—Б—В–≤–µ–љ–љ–Њ–є —В–Њ–љ–Ї–Њ—Б—В—М—О –њ—А–Є —Б–Є–љ—Е—А–Њ–љ–Є–Ј–∞—Ж–Є–Є —П–≤–ї—П–µ—В—Б—П –љ–µ–≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М вАФ –≤ –±–Њ–ї—М—И–Є–љ—Б—В–≤–µ —Б–ї—Г—З–∞–µ–≤ вАФ —Б–Є–љ—Е—А–Њ–љ–Є–Ј–Є—А–Њ–≤–∞—В—М –њ–∞—А–Њ–ї–Є, —Е—А–∞–љ—П—Й–Є–µ—Б—П –≤ –Ї–∞—В–∞–ї–Њ–≥–∞—Е, –Є–±–Њ –Њ–љ–Є –Ј–∞—И–Є—Д—А–Њ–≤—Л–≤–∞—О—В—Б—П –њ—А–Є –њ–Њ–Љ–Њ—Й–Є –Њ–і–љ–Њ—Б—В–Њ—А–Њ–љ–љ–µ–є —Д—Г–љ–Ї—Ж–Є–Є –≤ –Љ–Њ–Љ–µ–љ—В –Ј–∞–њ–Є—Б–Є.

–°–ї–µ–і—Г–µ—В –Ј–∞–Љ–µ—В–Є—В—М, —З—В–Њ –Ї–∞—В–∞–ї–Њ–≥ LDAP –Љ–Њ–ґ–µ—В –±—Л—В—М –µ–і–Є–љ—Б—В–≤–µ–љ–љ—Л–Љ —Е—А–∞–љ–Є–ї–Є—Й–µ–Љ –і–∞–љ–љ—Л—Е, –Є–Љ–µ—О—Й–Є—Е –Њ—В–љ–Њ—И–µ–љ–Є–µ –Ї –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–Љ—Г –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О, –љ–Њ –Љ–Њ–ґ–µ—В –Є –љ–µ —П–≤–ї—П—В—М—Б—П —В–∞–Ї–Њ–≤—Л–Љ. –Э–∞–њ—А–Є–Љ–µ—А, Active Directory —Б–Њ–і–µ—А–ґ–Є—В –Є—Б—З–µ—А–њ—Л–≤–∞—О—Й—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ —Б–µ—В–µ–≤–Њ–є –Њ–њ–µ—А–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л. –Т –Ї–∞—З–µ—Б—В–≤–µ –Њ–±—А–∞—В–љ–Њ–≥–Њ –њ—А–Є–Љ–µ—А–∞ –Љ–Њ–ґ–љ–Њ —А–∞—Б—Б–Љ–Њ—В—А–µ—В—М –њ–Њ—З—В–Њ–≤—Л–µ —Б–µ—А–≤–µ—А—Л –љ–∞–њ–Њ–і–Њ–±–Є–µ Microsoft Exchange 2000: –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –Ї–∞—В–∞–ї–Њ–≥ LDAP (—В–∞ –ґ–µ Active Directory), –љ–Њ —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ —Н–ї–µ–Ї—В—А–Њ–љ–љ–∞—П –њ–Њ—З—В–∞ —Е—А–∞–љ–Є—В—Б—П –≤ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є—Е —Е—А–∞–љ–Є–ї–Є—Й–∞—Е –њ–Њ—З—В–Њ–≤—Л—Е —П—Й–Є–Ї–Њ–≤.

–Я–Њ–Љ–Є–Љ–Њ —Г–ґ–µ —Г–њ–Њ–Љ—П–љ—Г—В—Л—Е –Ї–∞—В–∞–ї–Њ–≥–Њ–≤, —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ—Л —В–∞–Ї–ґ–µ Sun ONE Directory Server, IBM SecureWay –Є OpenLDAP. –Ы–Є–і–µ—А–∞–Љ–Є –љ–∞ –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ –љ–Њ–≤–Њ–Љ —А—Л–љ–Ї–µ –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥–Њ–≤ —П–≤–ї—П—О—В—Б—П —В–∞–Ї–Є–µ –њ—А–Њ–і—Г–Ї—В—Л, –Ї–∞–Ї Novell DirXML, MaXware DSE –Є Critical Path Meta-Directory. –С–Њ–ї–µ–µ —Б–ї–Њ–ґ–љ–Њ–є –∞–ї—М—В–µ—А–љ–∞—В–Є–≤–Њ–є –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥–∞–Љ —П–≤–ї—П—О—В—Б—П —А–µ—И–µ–љ–Є—П –њ–Њ –∞–≤—В–Њ–Љ–∞—В–Є–Ј–∞—Ж–Є–Є –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є—П (provisioning), –≤–Ї–ї—О—З–∞—О—Й–Є–µ –≤ —Б–µ–±—П, –≤–і–Њ–±–∞–≤–Њ–Ї –Ї —Б—А–µ–і—Б—В–≤–∞–Љ —Б–Є–љ—Е—А–Њ–љ–Є–Ј–∞—Ж–Є–Є, —Б—А–µ–і—Б—В–≤–∞ –Ї–Њ–љ—В—А–Њ–ї—П –њ–Њ—В–Њ–Ї–Њ–≤ —А–∞–±–Њ—В. –≠—В–Њ—В –µ—Й–µ –±–Њ–ї–µ–µ –љ–Њ–≤—Л–є —А—Л–љ–Њ–Ї –њ—А–µ–і—Б—В–∞–≤–ї–µ–љ –≤ –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М –њ—А–Њ–і—Г–Ї—В–∞–Љ–Є Business Layers Day One, IBM/Tivoli Account Provisioning –Є Novell Nsure Resources.

–Х–і–Є–љ–∞—П —Б–Є—Б—В–µ–Љ–∞ –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є

–Я–Њ—Б–ї–µ —В–Њ–≥–Њ –Ї–∞–Ї –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –∞—Г—В–µ–љ—В–Є—Д–Є—Ж–Є—А–Њ–≤–∞–ї—Б—П –≤ —Б–Є—Б—В–µ–Љ–µ, –Њ–љ –Љ–Њ–ґ–µ—В –њ—А–Є—Б—В—Г–њ–∞—В—М –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ –Ї —А–∞–±–Њ—В–µ —Б —Б–Њ–і–µ—А–ґ–∞—Й–µ–є—Б—П –≤ –љ–µ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–µ–є. –Х—Б—В–µ—Б—В–≤–µ–љ–љ–Њ, –і–Њ—Б—В—Г–њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –Ї –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –і–Њ–ї–ґ–µ–љ –±—Л—В—М –Њ–≥—А–∞–љ–Є—З–µ–љ –Ї–∞–Ї –Є–Ј —Б–Њ–Њ–±—А–∞–ґ–µ–љ–Є–є –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В–Є –Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —В–∞–Ї –Є –Є–Ј –±–Њ–ї–µ–µ –њ—А–Њ–Ј–∞–Є—З–µ—Б–Ї–Є—Е –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Њ–Њ–±—А–∞–ґ–µ–љ–Є–є (—Б–ї—Г—З–∞–є–љ–Њ–µ –Є–Ј–Љ–µ–љ–µ–љ–Є–µ –і–∞–љ–љ—Л—Е –Є–ї–Є —А–∞–±–Њ—В–∞ –≤ –љ–µ–њ—А–∞–≤–Є–ї—М–љ–Њ–є —З–∞—Б—В–Є —Б–Є—Б—В–µ–Љ—Л, –њ—А–Є–≤–Њ–і—П—Й–∞—П –Ї –њ–Њ—В–µ—А–µ –љ–∞—А–∞–±–Њ—В–∞–љ–љ—Л—Е –і–∞–љ–љ—Л—Е, —В–∞–Ї–ґ–µ —В–∞—П—В –≤ —Б–µ–±–µ –Ј–∞–Љ–µ—В–љ—Г—О –Њ–њ–∞—Б–љ–Њ—Б—В—М).

–Ґ—А–∞–і–Є—Ж–Є–Њ–љ–љ–Њ –њ—А–∞–≤–∞ –і–Њ—Б—В—Г–њ–∞ –Ї –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–Љ —А–µ—Б—Г—А—Б–∞–Љ —Е—А–∞–љ—П—В—Б—П –≤–Љ–µ—Б—В–µ —Б —Б–∞–Љ–Є–Љ–Є —А–µ—Б—Г—А—Б–∞–Љ–Є –Є–ї–Є —Б–Є—Б—В–µ–Љ–∞–Љ–Є, –Њ—В–≤–µ—З–∞—О—Й–Є–Љ–Є –Ј–∞ –њ—А–µ–і—Б—В–∞–≤–ї–µ–љ–Є–µ —Н—В–Є—Е —А–µ—Б—Г—А—Б–Њ–≤: —Д–∞–є–ї–Њ–≤—Л–Љ–Є —Б–Є—Б—В–µ–Љ–∞–Љ–Є, Web-—Б–µ—А–≤–µ—А–∞–Љ–Є, –њ–Њ—З—В–Њ–≤—Л–Љ–Є —Б–µ—А–≤–µ—А–∞–Љ–Є –Є —В. –і. –≠—В–Њ—В —Б–њ–Њ—Б–Њ–± –њ—А–Є –≤—Б–µ–є —Б–≤–Њ–µ–є –ї–Њ–≥–Є—З–љ–Њ—Б—В–Є —Б—В–∞–љ–Њ–≤–Є—В—Б—П –≤–µ—Б—М–Љ–∞ –љ–µ—Г–і–Њ–±–µ–љ –њ—А–Є —А–∞–±–Њ—В–µ —Б –±–Њ–ї—М—И–Є–Љ–Є –Њ–±—К–µ–Љ–∞–Љ–Є —А–∞–Ј–љ–Њ—А–Њ–і–љ—Л—Е –і–∞–љ–љ—Л—Е. –£–њ—А–∞–≤–ї–µ–љ–Є–µ –њ—А–∞–≤–∞–Љ–Є –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–≥–Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –Љ–Њ–ґ–µ—В —В—А–µ–±–Њ–≤–∞—В—М —А–∞–±–Њ—В—Л —Б –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ–Є —А–∞–Ј–љ–Њ—А–Њ–і–љ—Л–Љ–Є –Є–љ—В–µ—А—Д–µ–є—Б–∞–Љ–Є.

–Р–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є–µ –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞ –Љ–Њ–ґ–љ–Њ —Г–њ—А–Њ—Б—В–Є—В—М –њ—А–Є —Б—В—А—Г–Ї—В—Г—А–Є–Ј–∞—Ж–Є–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –≤ –≥—А—Г–њ–њ—Л –Є —А–Њ–ї–Є. –≠—В–Є –њ–Њ–љ—П—В–Є—П —Б—Е–Њ–і–љ—Л, –љ–Њ –≤—Б–µ –ґ–µ —А–∞–Ј–ї–Є—З–∞—О—В—Б—П: –њ–Њ–і –≥—А—Г–њ–њ–Њ–є –њ–Њ–љ–Є–Љ–∞—О—В —П–≤–љ–Њ —Г–Ї–∞–Ј–∞–љ–љ—Л–є —Б–њ–Є—Б–Њ–Ї –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є, –≤ —В–Њ –≤—А–µ–Љ—П –Ї–∞–Ї –Њ–±–ї–∞–і–∞–љ–Є–µ —В–Њ–є –Є–ї–Є –Є–љ–Њ–є —А–Њ–ї—М—О –Њ–њ—А–µ–і–µ–ї—П–µ—В—Б—П –і–Є–љ–∞–Љ–Є—З–µ—Б–Ї–Є (–љ–∞–њ—А–Є–Љ–µ—А, –љ–∞ –Њ—Б–љ–Њ–≤–µ –Ї–∞–Ї–Њ–≥–Њ-—В–Њ –∞—В—А–Є–±—Г—В–∞ –≤ –Ї–∞—В–∞–ї–Њ–≥–µ). –Ґ–µ–Љ —Б–∞–Љ—Л–Љ –Њ—В–њ–∞–і–∞–µ—В –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –≤–љ–µ—Б–µ–љ–Є—П –Њ—В–і–µ–ї—М–љ–Њ–≥–Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –≤–Њ –≤—Б–µ —В—А–µ–±—Г–µ–Љ—Л–µ —Б–њ–Є—Б–Ї–Є –і–Њ—Б—В—Г–њ–∞: –і–Њ—Б—В–∞—В–Њ—З–љ–Њ –ї–Є—И—М –≤—Л–і–µ–ї–Є—В—М —Н—В–Њ–Љ—Г –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Г—О —А–Њ–ї—М –Є–ї–Є –њ—А–Є—З–Є—Б–ї–Є—В—М –µ–≥–Њ –Ї –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–є –≥—А—Г–њ–њ–µ. –У—А—Г–њ–њ—Л –Є —А–Њ–ї–Є –Љ–Њ–≥—Г—В –±—Л—В—М –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ—Л –≤ –Є–µ—А–∞—А—Е–Є—О –њ–Њ–і–≥—А—Г–њ–њ –Є –њ–Њ–і—А–Њ–ї–µ–є —Б –љ–∞—Б–ї–µ–і–Њ–≤–∞–љ–Є–µ–Љ –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞ –≤–љ–Є–Ј –њ–Њ –Є–µ—А–∞—А—Е–Є–Є.

(–°–ї–µ–і—Г–µ—В –Ј–∞–Љ–µ—В–Є—В—М, —З—В–Њ –њ—А–Њ—Ж–µ—Б—Б —Д–Њ—А–Љ–∞–ї–Є–Ј–∞—Ж–Є–Є —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є—Е –љ–∞ –њ—А–µ–і–њ—А–Є—П—В–Є–Є –≥—А—Г–њ–њ –Є —А–Њ–ї–µ–є –≤–µ—Б—М–Љ–∞ –љ–µ—В—А–Є–≤–Є–∞–ї–µ–љ –Є —В—А–µ–±—Г–µ—В –≤–і—Г–Љ—З–Є–≤–Њ–≥–Њ –∞–љ–∞–ї–Є–Ј–∞ –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤ –њ—А–µ–і–њ—А–Є—П—В–Є—П –Ї–≤–∞–ї–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ—Л–Љ–Є —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–∞–Љ–Є. –Ш–љ–Њ–≥–і–∞ –њ–Њ —А–µ–Ј—Г–ї—М—В–∞—В–∞–Љ —В–∞–Ї–Њ–≥–Њ –∞–љ–∞–ї–Є–Ј–∞ —Б—В–∞–љ–Њ–≤–Є—В—Б—П —П—Б–љ–Њ, —З—В–Њ –љ–µ–Ї–Њ—В–Њ—А—Л–µ –Є–Ј –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤ —В—А–µ–±—Г—О—В –Ї–Њ—А—А–µ–Ї—В–Є—А–Њ–≤–Ї–Є –і–Њ –љ–∞—З–∞–ї–∞ –≤–љ–µ–і—А–µ–љ–Є—П —Б–Є—Б—В–µ–Љ—Л —А–Њ–ї–µ–≤–Њ–є –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є.)

–Р–љ–∞–ї–Њ–≥–Є—З–љ–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–µ —А–µ—Б—Г—А—Б—Л –і–Њ–ї–ґ–љ—Л –±—Л—В—М –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ—Л –≤ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Г—О –Є–µ—А–∞—А—Е–Є—О (–њ—А–Є–Љ–µ—А–Њ–Љ –Љ–Њ–≥—Г—В —Б–ї—Г–ґ–Є—В—М –Ї–∞—В–∞–ї–Њ–≥–Є —Д–∞–є–ї–Њ–≤–Њ–є —Б–Є—Б—В–µ–Љ—Л); —Н—В–Њ –њ–Њ–Ј–≤–Њ–ї–Є—В –љ–∞–Ј–љ–∞—З–∞—В—М –њ—А–∞–≤–∞ –і–Њ—Б—В—Г–њ–∞ —Б—А–∞–Ј—Г –Ї —Ж–µ–ї–Њ–Љ—Г –Ї–ї–∞—Б—Б—Г —А–µ—Б—Г—А—Б–Њ–≤.

–У—А–∞—Д–Є—З–µ—Б–Ї–Є —Б–≤–µ–і–µ–љ–Є—П –Њ–± —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–љ—Л—Е –њ—А–∞–≤–∞—Е –Љ–Њ–ґ–љ–Њ –њ—А–µ–і—Б—В–∞–≤–ї—П—В—М —Б–µ–±–µ –Ї–∞–Ї –Љ–∞—В—А–Є—Ж—Г, –≤ –Ї–Њ—В–Њ—А–Њ–є –њ–Њ –≥–Њ—А–Є–Ј–Њ–љ—В–∞–ї–Є –њ–µ—А–µ—З–Є—Б–ї—П—О—В—Б—П –≥—А—Г–њ–њ—Л, —А–Њ–ї–Є –Є –Њ—В–і–µ–ї—М–љ—Л–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є, –∞ –њ–Њ –≤–µ—А—В–Є–Ї–∞–ї–Є вАФ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–µ —А–µ—Б—Г—А—Б—Л. –ѓ—З–µ–є–Ї–∞ —Н—В–Њ–є –Љ–∞—В—А–Є—Ж—Л —Б–Њ–і–µ—А–ґ–Є—В —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ –њ—А–∞–≤–∞—Е –і–Њ—Б—В—Г–њ–∞. –Т —Б–∞–Љ–Њ–Љ –њ—А–Њ—Б—В–Њ–Љ —Б–ї—Г—З–∞–µ —Н—В–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –љ–Њ—Б–Є—В –і–≤–Њ–Є—З–љ—Л–є —Е–∞—А–∞–Ї—В–µ—А: ¬Ђ–і–Њ—Б—В—Г–њ —А–∞–Ј—А–µ—И–µ–љ¬ї –Є–ї–Є ¬Ђ–і–Њ—Б—В—Г–њ –Ј–∞–њ—А–µ—Й–µ–љ¬ї, –љ–Њ –≤ –±–Њ–ї—М—И–Є–љ—Б—В–≤–µ —Б–ї—Г—З–∞–µ–≤ —В—А–µ–±—Г—О—В—Б—П –±–Њ–ї–µ–µ —Б–ї–Њ–ґ–љ—Л–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л–µ —Б—В—А—Г–Ї—В—Г—А—Л.

–Т–Њ-–њ–µ—А–≤—Л—Е, —Б–µ–Љ–∞–љ—В–Є–Ї–∞ –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞ –Ї –Ї–Њ–љ–Ї—А–µ—В–љ–Њ–Љ—Г —А–µ—Б—Г—А—Б—Г –Љ–Њ–ґ–µ—В –Є–Љ–µ—В—М –±–Њ–ї–µ–µ —Б–ї–Њ–ґ–љ—Л–є —Е–∞—А–∞–Ї—В–µ—А. –Ъ –њ—А–Є–Љ–µ—А—Г, –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –Љ–Њ–ґ–µ—В –Є–Љ–µ—В—М –і–Њ—Б—В—Г–њ –Ї —Д–∞–є–ї—Г, –љ–Њ –Є—Б–Ї–ї—О—З–Є—В–µ–ї—М–љ–Њ –і–ї—П —З—В–µ–љ–Є—П. –Ш–ї–Є, —Б–Ї–∞–ґ–µ–Љ, –њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П —Д–Є–љ–∞–љ—Б–Њ–≤–Њ–є –њ—А–Њ–≥—А–∞–Љ–Љ–Њ–є –і–ї—П –Њ—Б—Г—Й–µ—Б—В–≤–ї–µ–љ–Є—П –±–∞–љ–Ї–Њ–≤—Б–Ї–Є—Е –њ–µ—А–µ–≤–Њ–і–Њ–≤, –љ–Њ —В–Њ–ї—М–Ї–Њ –≤ –њ—А–µ–і–µ–ї–∞—Е –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–є —Б—Г–Љ–Љ—Л; –≤ —Н—В–Њ–Љ —Б–ї—Г—З–∞–µ –њ–Њ–і—Б–Є—Б—В–µ–Љ–∞ –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є –і–Њ–ї–ґ–љ–∞ –≤–Њ–Ј–≤—А–∞—Й–∞—В—М –њ—А–Є–ї–Њ–ґ–µ–љ–Є—О —З–Є—Б–ї–µ–љ–љ–Њ–µ –Ј–љ–∞—З–µ–љ–Є–µ вАФ —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ –ї–Є–Љ–Є—В –њ–µ—А–µ–≤–Њ–і–∞.

–Т–Њ-–≤—В–Њ—А—Л—Е, –Њ—В–≤–µ—В –љ–∞ –Ј–∞–њ—А–Њ—Б –Њ–± –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є –Љ–Њ–ґ–µ—В –Ј–∞–≤–Є—Б–µ—В—М –Њ—В —А—П–і–∞ –Њ–±—Б—В–Њ—П—В–µ–ї—М—Б—В–≤:

- —Б–њ–Њ—Б–Њ–±–∞ –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є [–Є–љ–Њ–≥–і–∞ –Њ–і–љ–∞ —Б–Є—Б—В–µ–Љ–∞ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ –∞—Г—В–µ–љ—В–Є—Д–Є—Ж–Є—А–Њ–≤–∞—В—М—Б—П –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ–Є —А–∞–Ј–љ—Л–Љ–Є —Б–њ–Њ—Б–Њ–±–∞–Љ–Є, –љ–Њ –Ї–Њ–љ–Ї—А–µ—В–љ—Л–є —А–µ—Б—Г—А—Б –Љ–Њ–ґ–µ—В –±—Л—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ —В–Њ–ї—М–Ї–Њ –њ—А–Є –Њ–і–љ–Њ–Љ –Є–Ј —Б–њ–Њ—Б–Њ–±–Њ–≤ (–њ—А–Є–Љ–µ—А: –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –њ—А–Є –њ–Њ–Љ–Њ—Й–Є —Д–Є–Ј–Є—З–µ—Б–Ї–Њ–≥–Њ –Ї–ї—О—З–∞)];

- –≤—А–µ–Љ–µ–љ–Є —Б—Г—В–Њ–Ї –Є–ї–Є –і–љ—П –љ–µ–і–µ–ї–Є;

- –њ—А–Њ—З–Є—Е –Њ–±—Б—В–Њ—П—В–µ–ї—М—Б—В–≤, –Ј–∞–≤–Є—Б—П—Й–Є—Е –Њ—В –≤–љ–µ—И–љ–Є—Е –і–∞–љ–љ—Л—Е (–љ–∞–њ—А–Є–Љ–µ—А, –Њ—Б—В–∞—В–Њ–Ї –љ–∞ –±–∞–љ–Ї–Њ–≤—Б–Ї–Њ–Љ —Б—З–µ—В—Г).

–°–ї–µ–і—Г–µ—В —В–∞–Ї–ґ–µ –Ј–∞–Љ–µ—В–Є—В—М, —З—В–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Є–µ—А–∞—А—Е–Є–є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –Є —А–µ—Б—Г—А—Б–Њ–≤ —В—А–µ–±—Г–µ—В —Б–Њ–≥–ї–∞—И–µ–љ–Є–є –Њ –њ—А–Є–Њ—А–Є—В–µ—В–µ –љ–∞–Ј–љ–∞—З–µ–љ–љ—Л—Е –њ—А–∞–≤; –љ–∞–њ—А–Є–Љ–µ—А, —Б–ї–µ–і—Г–µ—В —Г–Ї–∞–Ј–∞—В—М, –Ї–∞–Ї –њ–Њ—Б—В—Г–њ–∞—В—М, –µ—Б–ї–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –њ—А–Є–љ–∞–і–ї–µ–ґ–Є—В –Њ–і–љ–Њ–≤—А–µ–Љ–µ–љ–љ–Њ –Ї –і–≤—Г–Љ –≥—А—Г–њ–њ–∞–Љ, –Ї–Њ—В–Њ—А—Л–Љ –љ–∞–Ј–љ–∞—З–µ–љ —А–∞–Ј–љ—Л–є —Г—А–Њ–≤–µ–љ—М –і–Њ—Б—В—Г–њ–∞ –Ї –і–∞–љ–љ–Њ–Љ—Г —А–µ—Б—Г—А—Б—Г.

–Ш—В–∞–Ї, –њ–Њ–ї–љ–∞—П —Ж–µ–љ—В—А–∞–ї–Є–Ј–∞—Ж–Є—П –≤—Б–µ—Е –Љ–µ—Е–∞–љ–Є–Ј–Љ–Њ–≤ –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є вАФ –Ј–∞–і–∞—З–∞ –≤–µ—Б—М–Љ–∞ –љ–µ–њ—А–Њ—Б—В–∞—П. –Я–µ—А–µ—З–Є—Б–ї–Є–Љ –ї–Є—И—М –≥–ї–∞–≤–љ—Л–µ —Б–ї–Њ–ґ–љ–Њ—Б—В–Є.

- –Ю—В–і–µ–ї—М–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –і–Њ–ї–ґ–љ—Л —В–µ–Љ –Є–ї–Є –Є–љ—Л–Љ —Б–њ–Њ—Б–Њ–±–Њ–Љ –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—В—М —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–µ–є ¬Ђ–Є–Ј–≤–љ–µ¬ї. –†–µ–∞–ї—М–љ–Њ —В–∞–Ї–Њ–µ –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ–Є–µ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ –њ—А–Є –њ–Њ–Љ–Њ—Й–Є —Б–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е –Љ–Њ–і—Г–ї–µ–є —А–∞—Б—И–Є—А–µ–љ–Є—П (plug-in).

- –¶–µ–љ—В—А–∞–ї—М–љ–∞—П —Б–Є—Б—В–µ–Љ–∞, —Г–њ—А–∞–≤–ї—П—О—Й–∞—П –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–µ–є, –і–Њ–ї–ґ–љ–∞ –њ–Њ–љ–Є–Љ–∞—В—М –Є –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—В—М —Б–µ–Љ–∞–љ—В–Є–Ї—Г –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞ –Ї–∞–ґ–і–Њ–є –Є–Ј —Г–њ—А–∞–≤–ї—П–µ–Љ—Л—Е —Б–Є—Б—В–µ–Љ.

–Э–∞ –њ—А–∞–Ї—В–Є–Ї–µ —Б–Њ–Ј–і–∞–љ–Є–µ –њ–Њ–і–Њ–±–љ–Њ–є —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –Њ–±—Л—З–љ–Њ –≤–Ї–ї—О—З–∞–µ—В –≤ —Б–µ–±—П –љ–µ–Ї–Њ—В–Њ—А—Л–є –Њ–±—К–µ–Љ —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ–є —А–∞–Ј—А–∞–±–Њ—В–Ї–Є. –Т –Ї–∞—З–µ—Б—В–≤–µ –Њ—Б–љ–Њ–≤—Л –Љ–Њ–ґ–µ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П Kerberos, –њ–Њ–Ј–≤–Њ–ї—П—О—Й–Є–є –њ–µ—А–µ–і–∞–≤–∞—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Њ –њ—А–∞–≤–∞—Е –і–Њ—Б—В—Г–њ–∞ –≤ –Љ–Њ–Љ–µ–љ—В –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є, –Є–ї–Є –њ—А–Њ–і—Г–Ї—В –љ–∞–њ–Њ–і–Њ–±–Є–µ Baltimore SelectAccess, Sun ONE Identity Server –Є–ї–Є Evidian AccessMaster.

–Ъ–∞–ґ–і—Л–є –Є–Ј –љ–∞–Ј–≤–∞–љ–љ—Л—Е –њ—А–Њ–і—Г–Ї—В–Њ–≤ –Љ–Њ–ґ–µ—В –њ–Њ–ї–љ–Њ—Б—В—М—О —А–µ—И–Є—В—М –Ј–∞–і–∞—З—Г —Б–Њ–Ј–і–∞–љ–Є—П –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є, –µ—Б–ї–Є –і–ї—П –Ї–∞–ґ–і–Њ–є –Є–Ј –Њ–±—К–µ–і–Є–љ—П–µ–Љ—Л—Е —Б–Є—Б—В–µ–Љ —Г —Н—В–Њ–≥–Њ –њ—А–Њ–і—Г–Ї—В–∞ –Є–Љ–µ–µ—В—Б—П –Љ–Њ–і—Г–ї—М —А–∞—Б—И–Є—А–µ–љ–Є—П. –Ґ–∞–Ї–Є–µ –Љ–Њ–і—Г–ї–Є —Б—Г—Й–µ—Б—В–≤—Г—О—В –і–ї—П –±–Њ–ї—М—И–Є–љ—Б—В–≤–∞ Web-—Б–µ—А–≤–µ—А–Њ–≤, ftp-—Б–µ—А–≤–µ—А–Њ–≤ –Є —Б–µ—А–≤–µ—А–Њ–≤ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є.

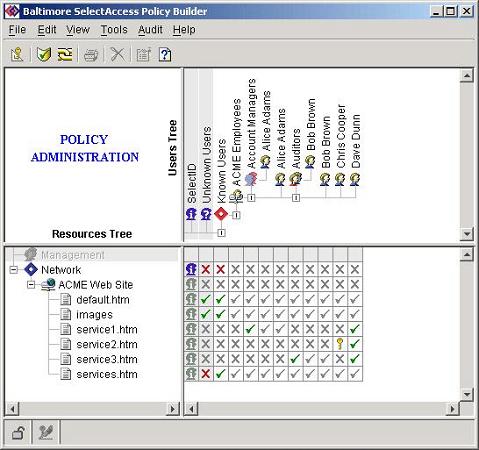

–Э–∞ —А–Є—Б—Г–љ–Ї–µ –њ–Њ–Ї–∞–Ј–∞–љ –Є–љ—В–µ—А—Д–µ–є—Б Baltimore SelectAccess, —А–µ–∞–ї–Є–Ј—Г—О—Й–Є–є —Г–њ–Њ–Љ—П–љ—Г—В—Г—О –≤—Л—И–µ –Љ–∞—В—А–Є—З–љ—Г—О —Б—В—А—Г–Ї—В—Г—А—Г.

–Ш–љ—В–µ—А—Д–µ–є—Б Baltimore SelectAccess

–Х–і–Є–љ–∞—П —Б–Є—Б—В–µ–Љ–∞ –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–∞—Ж–Є–Є

–Я–µ—А—Б–Њ–љ–∞–ї–Є–Ј–∞—Ж–Є—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї–Њ–≥–Њ –Є–љ—В–µ—А—Д–µ–є—Б–∞ вАФ –Ј–∞–і–∞—З–∞, —Б–Љ–µ–ґ–љ–∞—П —Б —Б–Њ–Ј–і–∞–љ–Є–µ–Љ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є. –Ф–µ–є—Б—В–≤–Є—В–µ–ї—М–љ–Њ, –≤–∞–ґ–љ–Њ –љ–µ —В–Њ–ї—М–Ї–Њ –њ—А–µ–і–Њ—Б—В–∞–≤–Є—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –і–Њ—Б—В—Г–њ –Ї –љ—Г–ґ–љ—Л–Љ –µ–Љ—Г —А–µ—Б—Г—А—Б–∞–Љ; –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ —В–∞–Ї–ґ–µ –Њ–±–µ—Б–њ–µ—З–Є—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О —Г–і–Њ–±–љ—Л–є —Б–њ–Њ—Б–Њ–± –і–Њ—Б—В—Г–њ–∞ –Ї —Н—В–Є–Љ —А–µ—Б—Г—А—Б–∞–Љ. –° –і—А—Г–≥–Њ–є —Б—В–Њ—А–Њ–љ—Л, –љ—Г–ґ–љ–Њ –љ–µ —В–Њ–ї—М–Ї–Њ –Ј–∞–Ї—А—Л—В—М –і–Њ—Б—В—Г–њ –Ї –Ј–∞–њ—А–µ—Й–µ–љ–љ—Л–Љ —А–µ—Б—Г—А—Б–∞–Љ; –≤ –љ–Њ—А–Љ–∞–ї—М–љ–Њ–є —Б–Є—В—Г–∞—Ж–Є–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –≤–Њ–Њ–±—Й–µ –љ–µ –і–Њ–ї–ґ–µ–љ –≤–Є–і–µ—В—М –њ—Г—В–µ–є –і–Њ—Б—В—Г–њ–∞ –Ї –љ–Є–Љ (—В–∞–Ї, –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –љ–µ –і–Њ–ї–ґ–µ–љ –≤–Є–і–µ—В—М –≤ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–Є –Ї–љ–Њ–њ–Њ–Ї, –љ–∞–ґ–∞—В–Є–µ –љ–∞ –Ї–Њ—В–Њ—А—Л–µ –њ—А–Є–≤–Њ–і–Є—В –Ї —Б–Њ–Њ–±—Й–µ–љ–Є—П–Љ —В–Є–њ–∞ ¬Ђ–≤—Л –љ–µ –Є–Љ–µ–µ—В–µ –њ—А–∞–≤–∞ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Н—В—Г —Д—Г–љ–Ї—Ж–Є—О¬ї). –Т–і–Њ–±–∞–≤–Њ–Ї –њ—А–µ–і–Њ—Б—В–∞–≤–ї–µ–љ–Є–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –њ–Њ–і—Б—В—А–Њ–Є—В—М (–≤ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л—Е —А–∞–Љ–Ї–∞—Е) –Є–љ—В–µ—А—Д–µ–є—Б, –њ—А–Є–і–∞–≤ –µ–Љ—Г –њ—А–Є–≤—Л—З–љ—Л–є –≤–Є–і, –Њ–±–µ—Б–њ–µ—З–Є—В –Њ–њ—В–Є–Љ–∞–ї—М–љ—Г—О —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –і–∞–љ–љ—Л–Љ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–Љ.

–Ґ—А–∞–і–Є—Ж–Є–Њ–љ–љ–Њ –Ј–∞–і–∞—З–∞ –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–∞—Ж–Є–Є —А–µ—И–∞–ї–∞—Б—М –њ—Г—В–µ–Љ —Б–Њ–Ј–і–∞–љ–Є—П —А–∞–Ј–ї–Є—З–љ—Л—Е –Ї–ї–Є–µ–љ—В—Б–Ї–Є—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –і–ї—П —А–∞–Ј–љ—Л—Е —Г—А–Њ–≤–љ–µ–є –і–Њ—Б—В—Г–њ–∞ –Є —Г—Б—В–∞–љ–Њ–≤–Ї–Є –љ–∞ —А–∞–±–Њ—З–µ–є —Б—В–∞–љ—Ж–Є–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –Є—Б–Ї–ї—О—З–Є—В–µ–ї—М–љ–Њ —В–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П, –Ї–Њ—В–Њ—А–Њ–µ —В—А–µ–±–Њ–≤–∞–ї–Њ—Б—М. –Ю—З–µ–≤–Є–і–љ–Њ, —З—В–Њ —В–∞–Ї–Њ–є —Б–њ–Њ—Б–Њ–± –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–∞—Ж–Є–Є –≤–µ—Б—М–Љ–∞ —В—А—Г–і–Њ–µ–Љ–Њ–Ї –Є –≤–і–Њ–±–∞–≤–Њ–Ї –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В –њ–µ—А—Б–Њ–љ–∞–ї–Є–Ј–∞—Ж–Є—О —А–∞–±–Њ—З–µ–є —Б—В–∞–љ—Ж–Є–Є, –љ–Њ –љ–µ –Є–љ—В–µ—А—Д–µ–є—Б–∞ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П. –°–µ–≥–Њ–і–љ—П –ґ–µ –∞–Ї—В—Г–∞–ї—М–љ–Њ –і–Њ–±–Є—В—М—Б—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М—Б–Ї–Є–є –Є–љ—В–µ—А—Д–µ–є—Б –њ—А–Є –і–Њ—Б—В—Г–њ–µ –Ї –Њ—Б–љ–Њ–≤–љ—Л–Љ –њ–Њ–і–і–µ—А–ґ–Є–≤–∞—О—Й–Є–Љ —Д—Г–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–Є–µ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ –Є–Ј —А–∞–Ј–ї–Є—З–љ—Л—Е —В–Њ—З–µ–Ї –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–µ—В–Є –Є–ї–Є –і–∞–ґ–µ (–њ—А–Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є) –Є–Ј–≤–љ–µ –µ–µ –љ–µ –Ј–∞–≤–Є—Б–µ–ї –Њ—В —В–Њ—З–Ї–Є –≤—Е–Њ–і–∞ –≤ —Б–µ—В—М, –∞ –Ј–∞–≤–Є—Б–µ–ї –Є—Б–Ї–ї—О—З–Є—В–µ–ї—М–љ–Њ –Њ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П.

–Э–∞–Є–±–Њ–ї–µ–µ –њ–Њ–ї–љ—Л–є –Њ—В–≤–µ—В –љ–∞ –њ–Њ—Б—В–∞–≤–ї–µ–љ–љ—Г—О –Ј–∞–і–∞—З—Г –і–Њ—Б—В–Є–≥–∞–µ—В—Б—П –њ—А–Є –≤–љ–µ–і—А–µ–љ–Є–Є –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–≥–Њ –њ–Њ—А—В–∞–ї–∞, –њ–Њ–Ј–≤–Њ–ї—П—О—Й–µ–≥–Њ –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Ї —Д—Г–љ–Ї—Ж–Є—П–Љ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –Є–Ј –ї—О–±–Њ–є —В–Њ—З–Ї–Є –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–є —Б–µ—В–Є (–∞ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ, –Є —З–µ—А–µ–Ј Internet) –њ—А–Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–Є –Њ–±—Л–Ї–љ–Њ–≤–µ–љ–љ–Њ–≥–Њ –±—А–∞—Г–Ј–µ—А–∞.

–Р–ї—М—В–µ—А–љ–∞—В–Є–≤–Њ–є –њ–Њ—А—В–∞–ї—М–љ–Њ–Љ—Г —А–µ—И–µ–љ–Є—О –Љ–Њ–ґ–љ–Њ —Б—З–Є—В–∞—В—М —Б—А–µ–і—Б—В–≤–∞ —Г–њ—А–∞–≤–ї–µ–љ–Є—П —А–∞–±–Њ—З–Є–Љ–Є —Б—В–∞–љ—Ж–Є—П–Љ–Є –љ–∞–њ–Њ–і–Њ–±–Є–µ Microsoft Systems Management Server –Є–ї–Є Novell ZENWorks. –Я—А–Є –њ–Њ–Љ–Њ—Й–Є —В–∞–Ї–Є—Е —А–µ—И–µ–љ–Є–є —Б–Њ—Б—В–Њ—П–љ–Є–µ —А–∞–±–Њ—З–µ–є —Б—В–∞–љ—Ж–Є–Є –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г–µ—В—Б—П —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ–љ–Њ –Є –љ–∞—Б—В—А–∞–Є–≤–∞–µ—В—Б—П –≤ –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –Њ—В —В–Њ–≥–Њ, –Ї—В–Њ –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В –Ї–Њ–Љ–њ—М—О—В–µ—А –≤ –і–∞–љ–љ—Л–є –Љ–Њ–Љ–µ–љ—В.

–Х–і–Є–љ–∞—П —Б–Є—Б—В–µ–Љ–∞ –∞—Г–і–Є—В–∞ –і–Њ—Б—В—Г–њ–∞

–Т —Б–Њ–Њ—В–≤–µ—В—Б—В–≤–Є–Є —Б —В—А–µ–±–Њ–≤–∞–љ–Є—П–Љ–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –љ–∞ –Њ–±—А–∞—Й–µ–љ–Є–µ –Ї —А–µ—Б—Г—А—Б—Г –і–Њ–ї–ґ–љ–∞ —Б–Њ–њ—А–Њ–≤–Њ–ґ–і–∞—В—М—Б—П –ґ—Г—А–љ–∞–ї—М–љ–Њ–є –Ј–∞–њ–Є—Б—М—О. –Ґ–∞–Ї–Є–µ –ґ—Г—А–љ–∞–ї—М–љ—Л–µ –Ј–∞–њ–Є—Б–Є –Љ–Њ–≥—Г—В –≤–њ–Њ—Б–ї–µ–і—Б—В–≤–Є–Є –∞–љ–∞–ї–Є–Ј–Є—А–Њ–≤–∞—В—М—Б—П –њ—А–Є –≤–Њ–Ј–љ–Є–Ї–љ–Њ–≤–µ–љ–Є–Є –љ–µ—П—Б–љ–Њ—Б—В–µ–є –њ–Њ —Б–Њ—Б—В–Њ—П–љ–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–≥–Њ —А–µ—Б—Г—А—Б–∞.

–С–Њ–ї—М—И–Є–љ—Б—В–≤–Њ —Б—Г—Й–µ—Б—В–≤—Г—О—Й–Є—Е –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л—Е —Б–Є—Б—В–µ–Љ –њ–Њ–Ј–≤–Њ–ї—П—О—В —Б–Њ–Ј–і–∞–≤–∞—В—М –Є –њ—А–Њ—Б–Љ–∞—В—А–Є–≤–∞—В—М –ґ—Г—А–љ–∞–ї—Л –і–Њ—Б—В—Г–њ–∞. –Ч–∞–і–∞—З–∞ —Б–Њ–Ј–і–∞–љ–Є—П –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞—Г–і–Є—В–∞ –і–Њ—Б—В—Г–њ–∞ —Б–Њ—Б—В–Њ–Є—В –≤ –Њ–±—К–µ–і–Є–љ–µ–љ–Є–Є –њ–Њ–і–Њ–±–љ—Л—Е –ґ—Г—А–љ–∞–ї–Њ–≤ —Б —В–µ–Љ, —З—В–Њ–±—Л –љ–∞ –ґ—Г—А–љ–∞–ї—М–љ—Л–µ –Ј–∞–њ–Є—Б–Є –Љ–Њ–ґ–љ–Њ –±—Л–ї–Њ —Б–Љ–Њ—В—А–µ—В—М –љ–µ —В–Њ–ї—М–Ї–Њ –≤ —А–∞–Ї—Г—А—Б–µ —А–µ—Б—Г—А—Б–∞ (¬Ђ–Ї—В–Њ –њ–Њ–ї—М–Ј–Њ–≤–∞–ї—Б—П —Н—В–Є–Љ —А–µ—Б—Г—А—Б–Њ–Љ¬ї), –љ–Њ –Є –≤ —А–∞–Ї—Г—А—Б–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П (¬Ђ–Ї –Ї–∞–Ї–Є–Љ —А–µ—Б—Г—А—Б–∞–Љ –Њ–±—А–∞—Й–∞–ї—Б—П —Н—В–Њ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М¬ї).

–Э–∞ –њ—А–∞–Ї—В–Є–Ї–µ –њ–Њ–і–Њ–±–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –Љ–Њ–ґ–љ–Њ —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞—В—М –Ї–∞–Ї —З–∞—Б—В—М —Б–Є—Б—В–µ–Љ—Л –µ–і–Є–љ–Њ–є –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є.

–£–љ–Є—Д–Є–Ї–∞—Ж–Є—П –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е

–Я–Њ–Љ–Є–Љ–Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л—Е –і–ї—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –і–∞–љ–љ—Л—Е –Є –њ—А–Є–Ј–љ–∞–Ї–Њ–≤ –њ—А–Є–љ–∞–і–ї–µ–ґ–љ–Њ—Б—В–Є –Ї –Ї–∞–Ї–Њ–є-–ї–Є–±–Њ –≥—А—Г–њ–њ–µ –Є —А–Њ–ї–Є, –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –Ј–∞—З–∞—Б—В—Г—О —Б–Њ–і–µ—А–ґ–∞—В –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л–є –Њ–±—К–µ–Љ –њ–Њ–ї–µ–Ј–љ—Л—Е —Б–≤–µ–і–µ–љ–Є–є –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ –Њ–њ–Є—Б–∞—В–µ–ї—М–љ–Њ–≥–Њ —Е–∞—А–∞–Ї—В–µ—А–∞ (–љ–∞–њ—А–Є–Љ–µ—А, –Є–Љ—П –Є —Д–∞–Љ–Є–ї–Є—О, –∞–і—А–µ—Б —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ—З—В—Л, —В–µ–ї–µ—Д–Њ–љ–љ—Л–є –љ–Њ–Љ–µ—А, –і–Њ–ї–ґ–љ–Њ—Б—В—М –Є —В. –і.). –Я—А–Є –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є–Є —Н—В–Є—Е –і–∞–љ–љ—Л—Е –њ–Њ –Њ—В–і–µ–ї—М–љ–Њ—Б—В–Є –≤ –Ї–∞–ґ–і–Њ–є –Є–Ј —Б–Є—Б—В–µ–Љ –њ–Њ–≤—Л—И–∞–µ—В—Б—П –Њ–њ–∞—Б–љ–Њ—Б—В—М —А–∞—Б—Б–Њ–≥–ї–∞—Б–Њ–≤–∞–љ–Є—П –і–∞–љ–љ—Л—Е –Љ–µ–ґ–і—Г —Е—А–∞–љ–Є–ї–Є—Й–∞–Љ–Є –Є, –Ї–∞–Ї —Б–ї–µ–і—Б—В–≤–Є–µ, –њ–Њ—В–µ—А–Є –і–Њ–≤–µ—А–Є—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –Ї —В–Њ—З–љ–Њ—Б—В–Є –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ–Љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Ґ–∞–Ї–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ, –≤—Б—В–∞–µ—В –Ј–∞–і–∞—З–∞ —Г–љ–Є—Д–Є–Ї–∞—Ж–Є–Є –Њ–њ–Є—Б–∞—В–µ–ї—М–љ—Л—Е –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –≤ –њ—А–µ–і–µ–ї–∞—Е –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –њ—А–µ–і–њ—А–Є—П—В–Є—П.

–Ф–ї—П —А–µ—И–µ–љ–Є—П —Н—В–Њ–є –Ј–∞–і–∞—З–Є –њ—А–Є–Љ–µ–љ—П–µ—В—Б—П –Њ–њ–Є—Б–∞–љ–љ–∞—П –≤—Л—И–µ —В–µ—Е–љ–Є–Ї–∞ –њ–Њ—Б—В—А–Њ–µ–љ–Є—П –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –Ї–∞—В–∞–ї–Њ–≥–Њ–≤. –•—А–∞–љ–Є–ї–Є—Й–∞ –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –ї–Є–±–Њ –Ї–Њ–љ—Б–Њ–ї–Є–і–Є—А—Г—О—В—Б—П –≤–Њ–µ–і–Є–љ–Њ (—В–∞–Ї —З—В–Њ –љ–∞ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –њ—А–Є—Е–Њ–і–Є—В—Б—П –Њ–і–љ–∞ —Г—З–µ—В–љ–∞—П –Ј–∞–њ–Є—Б—М —Б –≤–µ—А–љ—Л–Љ–Є –Ј–љ–∞—З–µ–љ–Є—П–Љ–Є –≤—Б–µ—Е –Њ–њ–Є—Б–∞—В–µ–ї—М–љ—Л—Е –∞—В—А–Є–±—Г—В–Њ–≤), –ї–Є–±–Њ —Б–Є–љ—Е—А–Њ–љ–Є–Ј–Є—А—Г—О—В—Б—П –њ—А–Є –њ–Њ–Љ–Њ—Й–Є –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥–∞. –Ч–∞–Љ–µ—В–Є–Љ, —З—В–Њ –њ—А–Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–Є –Љ–µ—В–∞–Ї–∞—В–∞–ї–Њ–≥–∞ —А–∞–Ј–љ—Л–µ –∞—В—А–Є–±—Г—В—Л –Љ–Њ–≥—Г—В –Є–Љ–µ—В—М —А–∞–Ј–љ—Л–µ –∞–≤—В–Њ—А–Є—В–µ—В–љ—Л–µ –Є—Б—В–Њ—З–љ–Є–Ї–Є; —В–∞–Ї, –∞–і—А–µ—Б —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ—З—В—Л –Љ–Њ–ґ–µ—В –Ї–Њ–њ–Є—А–Њ–≤–∞—В—М—Б—П –Є–Ј –њ–Њ—З—В–Њ–≤–Њ–≥–Њ —Б–µ—А–≤–µ—А–∞, –∞ –і–Њ–ї–ґ–љ–Њ—Б—В—М вАФ –Є–Ј —Б–Є—Б—В–µ–Љ—Л —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Ї–∞–і—А–∞–Љ–Є.

–Х–і–Є–љ–∞—П —Б–Є—Б—В–µ–Љ–∞ –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–∞–љ–љ—Л–Љ–Є –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е

–°–Њ–Ј–і–∞–љ–Є–µ –µ–і–Є–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–∞–љ–љ—Л–Љ–Є –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –Є –Є—Е –њ—А–∞–≤–∞–Љ–Є –њ–Њ–Ј–≤–Њ–ї–Є—В —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞—В—М —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –≤—Б–µ–Љ, —З—В–Њ –Ї–∞—Б–∞–µ—В—Б—П –Њ—В–і–µ–ї—М–љ–Њ–≥–Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П. –Ю–і–љ–∞–Ї–Њ —Н—В–Њ –љ–µ –Њ–Ј–љ–∞—З–∞–µ—В, —З—В–Њ –≤—Б–µ –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Є–≤–љ—Л–µ –Ј–∞–і–∞—З–Є –і–Њ–ї–ґ–љ—Л –≤—Л–њ–Њ–ї–љ—П—В—М—Б—П –Њ–і–љ–Є–Љ –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–Њ–Љ (–Є–ї–Є –і–∞–ґ–µ –Њ–і–љ–Њ–є –≥—А—Г–њ–њ–Њ–є –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–Њ–≤).

–Э–∞—З–љ–µ–Љ —Б —В–Њ–≥–Њ, —З—В–Њ –љ–∞ –њ—А–µ–і–њ—А–Є—П—В–Є—П—Е —Б–Њ —Б–ї–Њ–ґ–љ–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ–Њ–є —Б—В—А—Г–Ї—В—Г—А–Њ–є, –Є–Љ–µ—О—Й–Є—Е –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –≥–µ–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Є—Е –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є–є, –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є–µ –і–∞–љ–љ—Л—Е –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—П –і–Њ–ї–ґ–љ–Њ –Њ—Б—Г—Й–µ—Б—В–≤–ї—П—В—М—Б—П –≤ –њ—А–µ–і–µ–ї–∞—Е —Н—В–Њ–≥–Њ –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—П, –љ–∞–њ—А–Є–Љ–µ—А, –Љ–µ—Б—В–љ—Л–Љ–Є –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–∞–Љ–Є. –Х—Б–ї–Є –љ–∞ –њ—А–µ–і–њ—А–Є—П—В–Є–Є —А–µ–∞–ї–Є–Ј–Њ–≤–∞–љ –µ–і–Є–љ—Л–є –Ї–∞—В–∞–ї–Њ–≥, —В–∞–Ї–∞—П —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї—М–љ–Њ—Б—В—М –ї–µ–≥–Ї–Њ –Њ—Б—Г—Й–µ—Б—В–≤–Є–Љ–∞, –Є–±–Њ –≤—Б–µ —Б–Њ–≤—А–µ–Љ–µ–љ–љ—Л–µ –Ї–∞—В–∞–ї–Њ–≥–Є –≤–Ї–ї—О—З–∞—О—В –≤ —Б–µ–±—П –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л —А–µ–њ–ї–Є–Ї–∞—Ж–Є–Є; –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—О –љ–∞–Ј–љ–∞—З–∞–µ—В—Б—П –Њ—В–і–µ–ї—М–љ–∞—П –≤–µ—В–Ї–∞ –Ї–∞—В–∞–ї–Њ–≥–∞, –њ—А–∞–≤–∞ –љ–∞ –Є–Ј–Љ–µ–љ–µ–љ–Є—П –Ї–Њ—В–Њ—А–Њ–є –њ—А–Є–љ–∞–і–ї–µ–ґ–∞—В –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–∞–Љ –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є—П. –Т —В–∞–Ї–Њ–Љ —Б–ї—Г—З–∞–µ –Љ–Њ–ґ–љ–Њ –≥–Њ–≤–Њ—А–Є—В—М –Њ –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ–љ–Њ–Љ –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є–Є: –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А –Ї–∞—В–∞–ї–Њ–≥–∞ –і–µ–ї–µ–≥–Є—А—Г–µ—В —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —З–∞—Б—В—М—О –і–∞–љ–љ—Л—Е –Ї–∞—В–∞–ї–Њ–≥–∞.

–†–∞–Ј–≤–Є–≤–∞—П –Є–і–µ–Є –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є—П, –Љ–Њ–ґ–љ–Њ –њ–Њ–є—В–Є –Є –і–∞–ї—М—И–µ. –°—В—А–Њ–≥–Њ –≥–Њ–≤–Њ—А—П, —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –і–∞–љ–љ—Л–Љ–Є –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –Є –Є—Е –њ—А–∞–≤–∞—Е –љ–µ —П–≤–ї—П–µ—В—Б—П –њ–Њ —Б–≤–Њ–µ–є —Б—Г—В–Є —З–Є—Б—В–Њ —В–µ—Е–љ–Є—З–µ—Б–Ї–Њ–є –Ј–∞–і–∞—З–µ–є –Є –њ–Њ—В–Њ–Љ—Г –љ–µ –і–Њ–ї–ґ–љ–Њ –≤—Е–Њ–і–Є—В—М –≤ –Ї—А—Г–≥ –Њ–±—П–Ј–∞–љ–љ–Њ—Б—В–µ–є —Б–Є—Б—В–µ–Љ–љ—Л—Е –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–Њ–≤. –Ф–µ–є—Б—В–≤–Є—В–µ–ї—М–љ–Њ, —В–∞–Ї–Є–µ –Ј–∞–і–∞—З–Є –≤—Л–њ–Њ–ї–љ—П—О—В—Б—П –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–∞–Љ–Є –Є—Б–Ї–ї—О—З–Є—В–µ–ї—М–љ–Њ –њ–Њ –Ј–∞–њ—А–Њ—Б–∞–Љ –Є–Ј–≤–љ–µ –Є —П–≤–ї—П—О—В—Б—П –≤ –±–Њ–ї—М—И–Њ–є —Б—В–µ–њ–µ–љ–Є –Љ–µ—Е–∞–љ–Є—З–µ—Б–Ї–Є–Љ–Є (—В. –µ. –њ—А–µ–і—Б—В–∞–≤–ї—П—О—В —Б–Њ–±–Њ–є –≤–≤–Њ–і –і–∞–љ–љ—Л—Е, —Б–Њ–і–µ—А–ґ–∞—Й–Є—Е—Б—П –≤ –Ј–∞–њ—А–Њ—Б–µ, —З–µ—А–µ–Ј –Є–љ—В–µ—А—Д–µ–є—Б –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–∞).

–Я—А–Є –љ–∞–ї–Є—З–Є–Є —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–µ–≥–Њ –Є–љ—В–µ—А—Д–µ–є—Б–∞ –Ј–∞–і–∞—З–Є –Ј–∞–≤–µ–і–µ–љ–Є—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –Є –≥—А—Г–њ–њ, —А–µ–і–∞–Ї—В–Є—А–Њ–≤–∞–љ–Є—П –Є—Е –∞—В—А–Є–±—Г—В–Њ–≤ –Є –њ—А–Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є ¬Ђ–Ј–∞–Љ–Њ—А–∞–ґ–Є–≤–∞–љ–Є—П¬ї –Є–ї–Є —Г–і–∞–ї–µ–љ–Є—П —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є—Е —Г—З–µ—В–љ—Л—Е –Ј–∞–њ–Є—Б–µ–є –Љ–Њ–≥—Г—В –±—Л—В—М —Ж–µ–ї–Є–Ї–Њ–Љ –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ—Л —Г–њ–Њ–ї–љ–Њ–Љ–Њ—З–µ–љ–љ—Л–Љ —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—П–Љ –≤–љ–µ –Њ—В–і–µ–ї–∞ –Ш–Ґ. –Э–µ–Ї–Њ—В–Њ—А—Л–µ –Њ–њ–µ—А–∞—Ж–Є–Є, —В–∞–Ї–Є–µ –Ї–∞–Ї –њ–Њ–і–і–µ—А–ґ–∞–љ–Є–µ –≤ –њ—А–∞–≤–Є–ї—М–љ–Њ–Љ —Б–Њ—Б—В–Њ—П–љ–Є–Є –Ї–Њ–љ—В–∞–Ї—В–љ—Л—Е –і–∞–љ–љ—Л—Е –Є —Б–Љ–µ–љ–∞ –њ–∞—А–Њ–ї—П, –≤–Њ–Њ–±—Й–µ –Љ–Њ–ґ–љ–Њ –і–µ–ї–µ–≥–Є—А–Њ–≤–∞—В—М –Ї–Њ–љ–µ—З–љ–Њ–Љ—Г –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О.

–Я—А–Є–Љ–µ–љ–µ–љ–Є–µ Identity Management

–Я—А–Є–≤–µ–і–µ–љ–љ—Л–є –≤ —Б—В–∞—В—М–µ —Б–њ–Є—Б–Њ–Ї –љ–∞–њ—А–∞–≤–ї–µ–љ–Є–є –Њ—В—А–∞–ґ–∞–µ—В –≤ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–Љ —Б–Љ—Л—Б–ї–µ ¬Ђ–њ—А–Њ–≥—А–∞–Љ–Љ—Г –Љ–∞–Ї—Б–Є–Љ—Г–Љ¬ї Identity Management. –Т –Ї–∞–Ї–Њ–Љ –ґ–µ –њ–Њ—А—П–і–Ї–µ –Є–Љ–µ–µ—В —Б–Љ—Л—Б–ї –њ–Њ–і—Е–Њ–і–Є—В—М –Ї —А–µ—И–µ–љ–Є—О —Н—В–Є—Е –≤–Њ–њ—А–Њ—Б–Њ–≤? –Т –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М —Б–ї–µ–і—Г–µ—В –Њ—Ж–µ–љ–Є—В—М —Б—В–µ–њ–µ–љ—М –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є —В–Њ–≥–Њ –Є–ї–Є –Є–љ–Њ–≥–Њ –∞—Б–њ–µ–Ї—В–∞ Identity Management –љ–∞ –≤–∞—И–µ–Љ –њ—А–µ–і–њ—А–Є—П—В–Є–Є –Є –њ—А–Є–љ—П—В—М —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–µ –і–Њ–ї–≥–Њ—Б—А–Њ—З–љ—Л–µ –њ–ї–∞–љ—Л. –Я–Њ—Б–Ї–Њ–ї—М–Ї—Г –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –≤—Б–µ —Г–њ–Њ–Љ–Є–љ–∞–µ–Љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –љ–µ—Б—Г—В –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А–љ—Г—О —Д—Г–љ–Ї—Ж–Є—О, –Є—Е —Б–Њ–Ј–і–∞–љ–Є–µ –Є –Є–Ј–Љ–µ–љ–µ–љ–Є–µ –Љ–Њ–ґ–µ—В –њ–Њ—В—А–µ–±–Њ–≤–∞—В—М –њ–µ—А–µ–љ–∞—Б—В—А–Њ–є–Ї–Є –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –±–Њ–ї–µ–µ –≤—Л—Б–Њ–Ї–Њ–≥–Њ —Г—А–Њ–≤–љ—П.

–Ъ–∞–Ї –њ—А–∞–≤–Є–ї–Њ, –љ–∞–Є–±–Њ–ї–µ–µ –∞–Ї—В—Г–∞–ї—М–љ—Л –і–ї—П –Ї—А—Г–њ–љ—Л—Е –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–є –њ—А–Њ–±–ї–µ–Љ—Л —Г–њ–Њ—А—П–і–Њ—З–Є–≤–∞–љ–Є—П –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞ –Ї –љ–µ—Б—В—А—Г–Ї—В—Г—А–Є—А–Њ–≤–∞–љ–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є (—Д–∞–є–ї—Л –Є —Н–ї–µ–Ї—В—А–Њ–љ–љ–∞—П –њ–Њ—З—В–∞). –Ф–ї—П —Г–њ—А–∞–≤–ї–µ–љ–Є—П —В–∞–Ї–Є–Љ–Є –і–∞–љ–љ—Л–Љ–Є —Б—Г—Й–µ—Б—В–≤—Г—О—В —Б–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л–µ —Б–Є—Б—В–µ–Љ—Л –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–Њ–±–Њ—А–Њ—В–∞, –љ–Њ –і–ї—П —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є —В–∞–Ї–Њ–є —Б–Є—Б—В–µ–Љ—Л –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Ј–∞—А–∞–љ–µ–µ —Д–Њ—А–Љ–∞–ї–Є–Ј–Њ–≤–∞—В—М –Є–µ—А–∞—А—Е–Є—О –≥—А—Г–њ–њ –Є —А–Њ–ї–µ–є, —Г–њ—А–∞–≤–ї—П—О—Й–Є—Е –і–Њ—Б—В—Г–њ–Њ–Љ. –Я–Њ–і–Њ–±–љ–∞—П –Є–µ—А–∞—А—Е–Є—П –≤–µ—Б—М–Љ–∞ –њ–Њ–ї–µ–Ј–љ–∞ (–µ—Б–ї–Є –љ–µ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–∞) –і–∞–ґ–µ –≤ —В–Њ–Љ —Б–ї—Г—З–∞–µ, –µ—Б–ї–Є –≤–љ–µ–і—А–µ–љ–Є–µ —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ –Є–љ—В–µ–≥—А–Є—А–Њ–≤–∞–љ–љ–Њ–є —Б–Є—Б—В–µ–Љ—Л –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є –Њ—В–Ї–ї–∞–і—Л–≤–∞–µ—В—Б—П –љ–∞ –±–Њ–ї–µ–µ –њ–Њ–Ј–і–љ–Є–є —Б—А–Њ–Ї.

–Р–Ї—В—Г–∞–ї—М–љ–Њ—Б—В—М —Б–Њ–Ј–і–∞–љ–Є—П –µ–і–Є–љ—Л—Е —Б–Є—Б—В–µ–Љ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –і–∞–љ–љ—Л–Љ–Є –Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П—Е –Є –Є—Е –њ—А–∞–≤–∞–Љ–Є –Ј–∞–≤–Є—Б–Є—В –Њ—В —Б–ї–Њ–ґ–љ–Њ—Б—В–Є –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –њ—А–µ–і–њ—А–Є—П—В–Є—П, –∞ —В–∞–Ї–ґ–µ –Њ—В —В–Њ–≥–Њ, —Б –Ї–∞–Ї–Њ–є —З–∞—Б—В–Њ—В–Њ–є –њ–Њ—П–≤–ї—П—О—В—Б—П –Є —Г—Е–Њ–і—П—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є. –Э–∞—З–Є–љ–∞—П —Б –љ–µ–Ї–Њ—В–Њ—А–Њ–≥–Њ —Г—А–Њ–≤–љ—П ¬Ђ—В–µ–Ї—Г—З–Ї–Є¬ї –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А—Л —Г–ґ–µ –љ–µ –≤ —Б–Њ—Б—В–Њ—П–љ–Є–Є —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ —Г–њ—А–∞–≤–ї—П—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ–Є –≤ –≥–µ—В–µ—А–Њ–≥–µ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е –±–µ–Ј –њ–Њ–Љ–Њ—Й–Є –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ. (–Ъ –њ—А–Є–Љ–µ—А—Г, –љ–∞ –Ј–∞–њ–∞–і–љ–Њ–Љ —А—Л–љ–Ї–µ –љ–∞–Є–±–Њ–ї–µ–µ –∞–Ї—В–Є–≤–љ—Л–Љ–Є –њ—А–Є–≤–µ—А–ґ–µ–љ—Ж–∞–Љ–Є –њ–Њ–і–Њ–±–љ—Л—Е —Б–Є—Б—В–µ–Љ —Б—В–∞–ї–Є –Ї—А—Г–њ–љ—Л–µ —Г–љ–Є–≤–µ—А—Б–Є—В–µ—В—Л, –µ–ґ–µ–≥–Њ–і–љ–Њ —Б—В–∞–ї–Ї–Є–≤–∞—О—Й–Є–µ—Б—П —Б –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М—О –Ј–∞–≤–µ—Б—В–Є –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ —В—Л—Б—П—З —Г—З–µ—В–љ—Л—Е –Ј–∞–њ–Є—Б–µ–є вАФ –Є –њ—А–Є–Љ–µ—А–љ–Њ —Б—В–Њ–ї—М–Ї–Њ –ґ–µ —Г–і–∞–ї–Є—В—М вАФ –≤ –Ї—А–∞—В—З–∞–є—И–Є–µ —Б—А–Њ–Ї–Є –≤ –љ–∞—З–∞–ї–µ –Њ—З–µ—А–µ–і–љ–Њ–≥–Њ —Г—З–µ–±–љ–Њ–≥–Њ –≥–Њ–і–∞.)

–Э–∞ –њ—А–Є–љ—П—В–Є–µ —А–µ—И–µ–љ–Є—П –Њ —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –њ—А–µ–і–ї–Њ–ґ–µ–љ–љ—Л—Е –Ј–і–µ—Б—М –њ—А–Њ–і—Г–Ї—В–Њ–≤ –≤–ї–Є—П—О—В —В–∞–Ї–ґ–µ —В—А–µ–±–Њ–≤–∞–љ–Є—П –Ї –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Т–љ–µ–і—А–µ–љ–Є–µ —Б–Є—Б—В–µ–Љ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–µ–є, –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–µ–є –Є –∞—Г–і–Є—В–Њ–Љ –і–Њ—Б—В—Г–њ–∞ –њ–Њ–Ј–≤–Њ–ї—П–µ—В —Б–і–µ–ї–∞—В—М –њ—А–∞–≤–∞ –і–Њ—Б—В—Г–њ–∞ –±–Њ–ї–µ–µ —Г–њ—А–∞–≤–ї—П–µ–Љ—Л–Љ–Є –Є –њ—А–Њ–Ј—А–∞—З–љ—Л–Љ–Є, –∞ —Б–Є—Б—В–µ–Љ–∞ –і–µ–ї–µ–≥–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–Њ–Ј–≤–Њ–ї–Є—В –Ј–∞–±—А–∞—В—М —Г —Б–Є—Б—В–µ–Љ–љ—Л—Е –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–Њ–≤ –Љ–Њ–љ–Њ–њ–Њ–ї–Є—О –љ–∞ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –њ—А–∞–≤–∞–Љ–Є –і–Њ—Б—В—Г–њ–∞ –Є –њ–µ—А–µ–і–∞—В—М –µ–µ –≤ —А—Г–Ї–Є —Г–њ–Њ–ї–љ–Њ–Љ–Њ—З–µ–љ–љ—Л—Е —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї–µ–є (–≤ —З–∞—Б—В–љ–Њ—Б—В–Є, —Б–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А—Г—О—Й–Є—Е—Б—П –љ–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є).

–Т–љ–µ–і—А–µ–љ–Є–µ Identity Management вАФ –і–Њ–ї–≥–Њ—Б—А–Њ—З–љ—Л–є –њ—А–Њ–µ–Ї—В, —Б–њ–Њ—Б–Њ–±–љ—Л–є –њ—А–Є–љ–µ—Б—В–Є —А–µ–∞–ї—М–љ—Л–є –≤—Л–Є–≥—А—Л—И. –Ю–±–і—Г–Љ—Л–≤–∞—В—М –Є –њ–ї–∞–љ–Є—А–Њ–≤–∞—В—М –≤–љ–µ–і—А–µ–љ–Є–µ —В–∞–Ї–Є—Е —Б–Є—Б—В–µ–Љ –љ—Г–ґ–љ–Њ –Ј–∞—А–∞–љ–µ–µ, —В–Њ –µ—Б—В—М —Г–ґ–µ —Б–µ–≥–Њ–і–љ—П.

–Я—А–µ–і—Л–і—Г—Й–∞—П –љ–Њ–≤–Њ—Б—В—М:

–°–Њ–Њ—В–≤–µ—В—Б—В–≤–Њ–≤–∞—В—М —В—А–µ–±–Њ–≤–∞–љ–Є—П–Љ —А—Л–љ–Ї–∞

–°–ї–µ–і—Г—О—Й–∞—П –љ–Њ–≤–Њ—Б—В—М:

–Х–і–Є–љ—Л–є –≤–Ј–≥–ї—П–і –Ю—В–Ї—А—Л—В—Л—Е –Ґ–µ—Е–љ–Њ–ї–Њ–≥–Є–є